ランサムウェアの現実

~麗澤大学の経験と今後の対策~キヤノンITソリューションズ 共想共創フォーラム2025イベントレポート

麗澤大学は昨年、深刻なランサムウェア攻撃を受け、その対応を通じて多くの教訓を得ました。このセッションでは、感染の経緯、対応策、復旧プロセスを通じて得た知見を共有します。特に、学校法人のサイバーセキュリティ投資の重要性を強調し、セキュリティ意識の向上を目指します。麗澤大学の実体験を通じて、サイバーセキュリティの重要性を再認識し、具体的な対策を学ぶ絶好の機会です。

麗澤大学 情報・データサイエンス教育センター センター長※

吉田 健一郎 様

セミナー動画(視聴時間:28分22秒)

-

※

講師の所属・役職は、オンラインイベント開催日(2025年6月13日(金)時点のものです

こんな方におすすめ

-

教育機関の情報システム担当者

大学・高等学校・専門学校などのIT部門

校内ネットワークや学生情報を管理する責任者

BYOD環境やクラウド活用を進めている教育現場

-

自治体・公共機関のIT・危機管理部門

電子自治体や地域教育支援を担当する部署

サイバー攻撃対策や情報保護に関する政策立案者 -

経営層・管理職(教育・企業問わず)

セキュリティ投資の意思決定を担う役員・部長クラス

教育機関との連携や取引がある企業(例:システム提供、クラウドサービスなど)

ランサムウェアの現実:麗澤大学の経験

本セッションでは、麗澤大学 経営学部 教授 吉田健一郎氏にご登壇いただき、情報・データサイエンス教育センターのセンター長として、2024年に発生したランサムウェア攻撃の実体験を通じて、教育機関における情報セキュリティ対策の重要性を語っていただきました。

- ランサムウェア攻撃により大学業務が一時停止し、教育活動に大きな影響が発生。

- 事前準備や訓練の不足が対応の遅れにつながった。

- BCP策定や端末監視、クラウドバックアップなどの再発防止策を導入。

- セキュリティ対策には経営層の関与と外部専門企業との連携が不可欠。

- 教育機関の事例は、企業の情報セキュリティにも応用可能な教訓となる。

発生したランサムウェア攻撃の概要

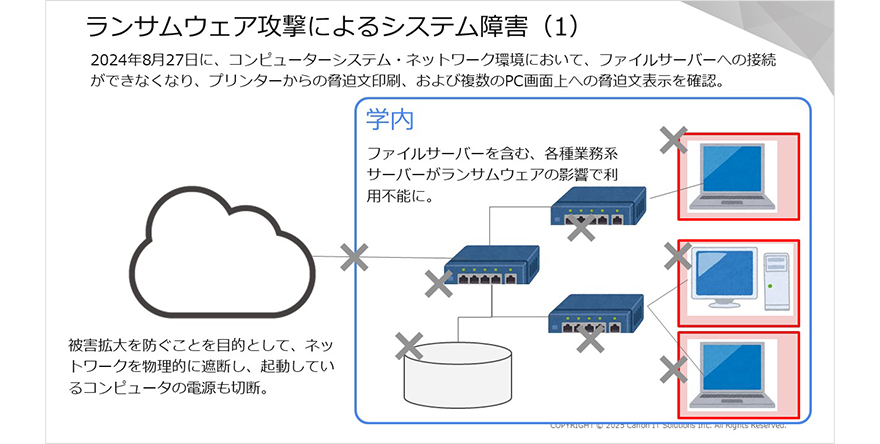

2024年8月27日未明、麗澤大学のネットワーク環境に異常が発生し、ファイルサーバーへの接続不能、プリンターからの脅迫文印刷、PC画面への脅迫文表示など、明確なランサムウェア攻撃の兆候が確認されました。被害の拡大を防ぐため、大学はネットワークを即座に遮断し、すべての端末の電源を切断する緊急措置を実施しました。

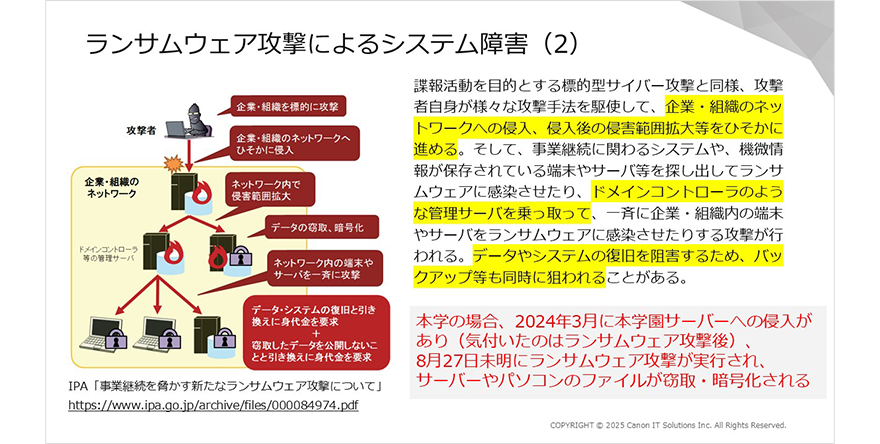

調査の結果、攻撃は数ヶ月前から始まっていたことが判明。2024年3月にはすでに学園サーバーへの侵入があり、8月に攻撃が実行されたと見られています。攻撃者はドメイン管理者権限を奪取し、複数の端末やサーバーにランサムウェアを感染させ、ファイルの暗号化や窃取を行いました。さらに、バックアップデータも同時に狙われ、復旧を困難にする手口が用いられました。

- 2024年8月27日、麗澤大学がランサムウェア攻撃を受け、ネットワーク遮断などの緊急対応を実施。

- 攻撃は数ヶ月前から始まっており、ドメイン管理者権限を奪われていた。

- ファイルの暗号化・窃取に加え、バックアップも同時に狙われた。

- 攻撃者は複数の端末を操作し、外部サーバーへのデータ送信も確認された。

このような高度かつ計画的な攻撃は、単なる金銭目的ではなく、諜報活動を含む標的型攻撃の可能性も示唆されており、教育機関における情報セキュリティの脆弱性が浮き彫りとなりました。

教育事業への影響

迅速な初動対応により被害の拡大は防がれましたが、麗澤大学を含む柏キャンパス全体では、学内業務に大きな混乱が生じました。特に教務部門では、夏休み中ではありながら成績処理や履修登録の準備期間であったため、成績開示や証明書発行が遅延。4年生の就職活動にも影響が出ました。

大学はバックアップイメージからの復元を試み、2週間遅れで履修登録と授業開始を再開。教職員は在宅勤務へ移行し、Googleのクラウドサービスを活用して可能な範囲で業務を継続しました。9月6日までに基盤系システムの半数以上が復旧し、9月末にはほぼすべてのシステムが通常運用に戻りました。

復旧にあたっては、契約ベンダーの迅速な対応が功を奏し、ドメインアカウント情報の再構築や管理者権限の再設定なども行われました。この一連の対応は、教育機関における事業継続の重要性と、外部パートナーとの連携の必要性を改めて認識させるものでした。

情報漏洩の可能性と対応

麗澤大学が受けたランサムウェア攻撃では、学園が保有する個人情報の漏洩の可能性が懸念されました。攻撃者は複数の端末を操作し、外部サーバーへのデータ送信を行った痕跡が確認されており、氏名・生年月日・住所・電話番号・メールアドレス・学籍情報など、在園・在校生、卒業生、保護者、教職員、退職者、取引先企業などの情報が流出した可能性があります。

大学は、ダークウェブなどへの情報掲載の有無を調査し、現時点では該当情報の公開や二次被害は確認されていないと報告しています。ただし、今後万が一情報の不正利用が確認された場合には、関係者の権利利益を保護するため、厳正な対応を行う方針です。

この事案は、情報漏洩が発生した場合の初動対応や、外部への情報流出の監視体制の重要性を示しており、教育機関に限らず、個人情報を扱うすべての組織にとって重要な教訓となります。

教訓と今後の対策

麗澤大学が経験したランサムウェア攻撃を通じて得られた最大の教訓は、「準備していないこと、訓練していないことには対応できない」という現実でした。大学は、速やかに対策本部を設置し、リスク管理部門を中心に対応を開始。事態対処と並行して、全所管から延べ200件以上の教訓を収集し、今後の対策に反映させています。

- BCP(事業継続計画)の再構築

- これまで自然災害を主眼に置いていたBCPに、サイバー攻撃を含む情報セキュリティインシデントへの対応を明記。発生時の判断基準や優先業務の明確化を図りました。

- 対策本部の役割と業務の整理

- リスク管理規定を新たに制定し、緊急時には通常業務よりも対策本部の業務を最優先とする体制を整備しました。

- 代替手段の確保

- ネットワーク障害時に業務が停止してしまった反省から、モバイルWi-Fiやクラウドベースの業務環境など、最低限の業務継続を可能にする手段の整備を進めています。

さらに、端末監視の強化、クラウドバックアップの導入など、技術的な再発防止策も講じられています。これらの取り組みは、教育機関に限らず、企業や自治体などにも応用可能な実践的な対策であり、情報セキュリティの強化に向けた重要な指針となります。

セキュリティへの資源配分

麗澤大学では、ランサムウェア攻撃の経験を踏まえ、セキュリティ対策への資源配分の考え方を見直しました。攻撃を完全に防ぐことは困難であるという前提に立ち、多層防御の仕組みを構築し、早期検知と迅速な対応、そして復旧体制の強化を重視しています。また、セキュリティに関する知識と意識を持った人材の育成や、外部研修の活用、経営層にデジタル分野に強い人材を配置することも有効となります。このような施策に対する適切な予算の確保と外部専門企業との連携強化を図ることで、継続的なセキュリティ対策の見直しと改善を行う総合的なアプローチが可能となり、組織全体としてのセキュリティ意識と対応力の向上を見込むことができます。 教育機関に限らず、企業や自治体などにも応用可能な考え方として、万が一への備えの重要性が強調されました。

まとめ

麗澤大学が経験したランサムウェア攻撃は、教育機関に限らず、あらゆる組織にとって情報セキュリティの重要性を再認識させる契機となりました。被害の全容を把握し、迅速に対応を進めるなかで、日頃からの準備・訓練、サイバー攻撃を想定したBCP策定、監視・検出体制の強化などの必要性が明らかになりました。また、情報漏洩の可能性に対する迅速な調査と関係機関への報告、ステークホルダーへの丁寧な情報共有は、信頼回復に向けた重要な取り組みでした。 サイバー攻撃は、今後も多様化・高度化していくことが予想されます。だからこそ、継続的な対策の見直しと、組織全体でのスキル・意識の向上が欠かせません。 今回お話しいただいた事例が、情報セキュリティ対策の実効性を高めるための貴重な教訓として、広く活用されれば幸いです。

文教向けネットワーク/セキュリティソリューション

キャンパスネットワークの設計・構築から運用・保守までワンストップでサポート。学内環境のクラウド化に関しても、オンプレミス環境からデータセンターへの移行、各種パブリッククラウドの利用など、学外ネットワークへの接続性と安全性を考慮しお客さまに最適なソリューションを提案します。

文教向けソリューション 導入のご相談・お問い合わせ

キヤノンITソリューションズ株式会社(金融・社会ソリューション事業部門) 文教ソリューション事業部 文教ソリューション営業本部