勢い増すサイバー攻撃の脅威、企業は自らをどのように守るべきかイベントレポート

公開日:2024年11月7日

2024年上半期のセキュリティ脅威とランサムウェアの最新動向に関する説明会を開催

2024年に入り、大手企業へのサイバー攻撃によって大規模なシステム障害が相次いで発生し、企業活動だけでなく生活者の日常生活にまで大きな影響を及ぼしています。年々増加の一途を辿っているサイバー攻撃は、企業にとってだけでなく、社会にとっても大きな脅威となりつつあるのです。そこで重要になるのが、サイバー攻撃の脅威について最新の動向を知り、必要なセキュリティ対策を講じること。そこでキヤノンITソリューションズは10月8日、2024年上半期のセキュリティ脅威とランサムウェアの最新動向に関する報道機関向け説明会を開催。オンライン、オフラインで数多くの報道関係者が参加しました。

今回の説明会では、サイバーセキュリティの専門家として神戸大学名誉教授の森井昌克先生がゲストとして登壇。キヤノンITソリューションズのサイバーセキュリティラボでマルウェアアナリストを務める池上雅人と共に、マルウェアによるセキュリティ脅威、特に今年に入り大規模な被害も生まれているランサムウェアによる脅威を中心に、最新動向とこれからの対策について説明しました。

ランサムウェア+サプライチェーンへの攻撃が、重大なセキュリティ脅威に

前半は、サイバーセキュリティラボの池上雅人が、2024年上半期のセキュリティ脅威とランサムウェアの最新動向について、サイバーセキュリティラボでまとめた様々なデータを紹介しました。

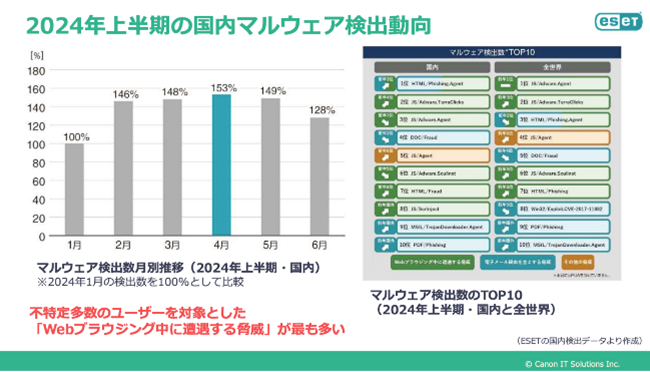

新型コロナウィルス感染症のパンデミックにより世界が混乱した2020年以降、日本国内におけるマルウェアの検出総数は高い水準を継続。コロナ禍以前の2019年下半期を100%として、ピーク時の2020年下半期には169%にまで増加しましたが、2023年度下半期以降はコロナ禍以前と同水準にまで戻ってきているといいます。2024年上半期を見てみると、1月を100%として4月は153%と最も多く、検出した脅威としては不特定多数のユーザーを狙ったWebブラウジング中に遭遇する脅威が最も多いとしています。「HTMLやJavaScriptを狙った脅威が最もユーザーが遭遇しやすく、この傾向は国内外ともに変わりません」(池上)。

一方、情報処理推進機構(IPA)が2024年1月に公開した「情報セキュリティの10大脅威」によると、企業や団体といった組織向け脅威で1位となったのは、4年連続で「ランサムウェアによる被害」。そして2位には2年連続で「サプライチェーンの弱点を悪用した攻撃」となりました。「多くのマルウェア被害がある中で、最も大きな損害に繋がりやすいのが、ランサムウェア。そしてサプライチェーンの弱点を悪用した攻撃は、組織同士の取引関係に潜むリスクを顕在化させています。もし被害に遭えば、取引先との取引中止や損害賠償が発生するリスクもあり、規模の大小に関わらずあらゆる企業・団体にとって無視できない脅威です」(池上)。

ランサムウェアのターゲットは、大手企業だけではない

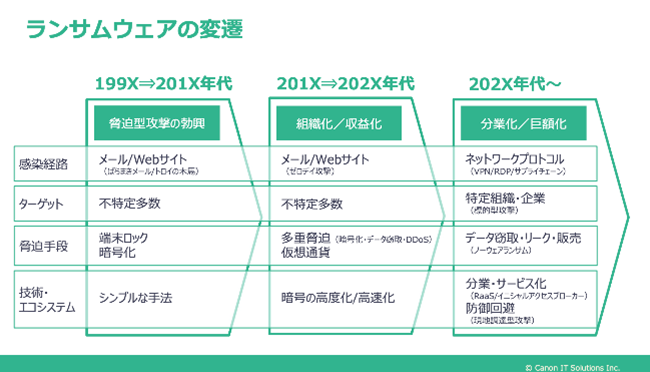

企業にとって、重大な脅威となっているランサムウェア。企業のPCやサーバーに侵入してファイルの暗号化を行って障害を発生させ、解決させるための身代金(Ransom)を要求する悪質なマルウェアですが、その登場は1990年代後半と古く、2010年代に入ると脅迫手段の巧妙化や、データの窃取やDDoS攻撃などを組み合わせた多重脅迫の増加、身代金として仮想通貨を要求することによる犯罪の匿名化などが進んだといいます。さらに、技術の高度化と攻撃の高速化によってランサムウェアの悪用によって確実に収益化を実現しようとする組織が増加しているのです。

「2020年代に入ると、コロナ禍におけるリモートワークの広がりを機に被害がさらに拡大し、感染経路をVPNやRDPといったネットワークプロトコルを狙ったものにどんどん入れ替わっていきました。大きな利益を得るためにターゲットも厳選して特定の企業を狙うケースも増えています。また、収益を効果的に得るために、 暗号化にこだわらず脅迫手段を多様化させ、犯罪集団の組織化・分業化が進んでいるのが昨今の特徴です」(池上)。

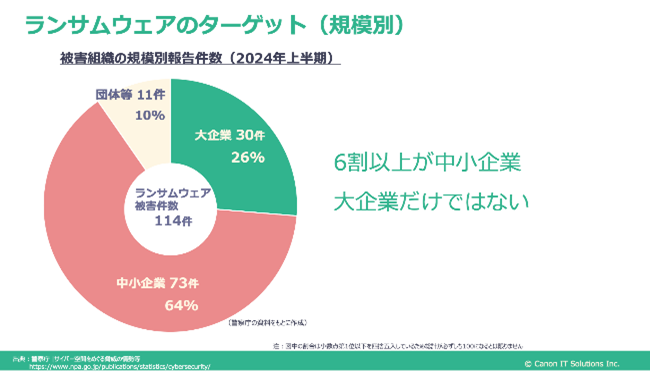

では、ランサムウェアによって企業を攻撃する犯罪集団は、どのような組織をターゲットにしているのでしょうか。池上は「報道されている事例を見ると大規模な企業・組織だけが狙われているような印象がありますが、 実際には企業や組織の規模・業種を問わず攻撃が行われています」と説明。実際、警察庁がまとめた資料によると、事件として認知されているランサムウェアの被害件数のうち、大企業の被害は全体の26%にとどまり、64%という大部分は中小企業が被害に遭っているのです。「業種別の被害件数に対して総務省の統計を基にそれぞれの業種の企業数の分母を考慮したところ、製造業と情報通信業の被害割合が多いことが分かっています」(池上)。

ランサムウェアは、どのようにターゲット企業に侵入・攻撃するのか

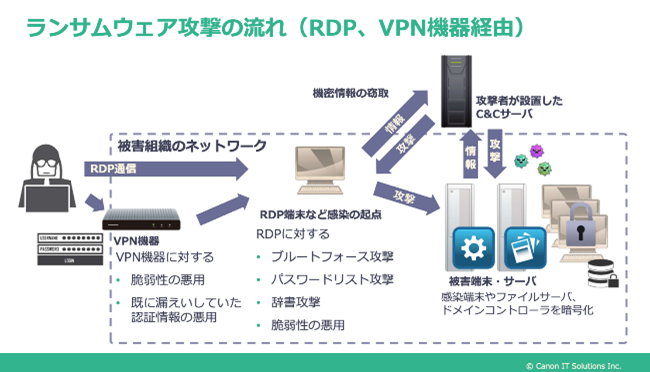

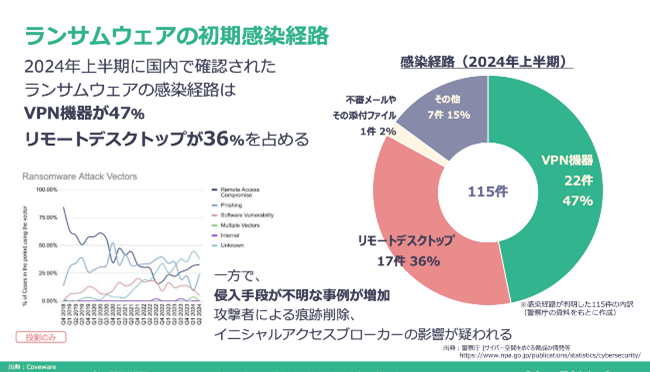

では、ランサムウェアはどのようにターゲットとなる企業に侵入しているのでしょうか。統計によると、VPN機器は47%と大半を占めており、コロナ禍によって導入が進んだリモートデスクトップを経由した侵入も36%となっています。一方でこれまでマルウェアの主要感染経路として対策が講じられてきた不審メールや添付ファイル経由での被害は2%と少数になっていますが、いわゆるフィッシング詐欺やサポート詐欺などを通じてリモートデスクトップツールを導入させるような手口も確認されているので注意が必要です。

「海外に目を向けると、感染経路が特定できない事例の増加が目立ちます。この要因としては、攻撃者が巧みに痕跡を削除していたり、被害組織へのアクセス手段を提供する『イニシャルアクセスブローカー』の存在により、侵入経路がいつ確立されたのかがわからなかったりなどの理由が考えられます。自社ネットワークへのアクセス情報が漏えいしていないか、また退職した社員のユーザーアカウントが削除できているかどうかなどを確認することが重要です」(池上)。

このように、VPN機器やリモートデスクトップの脆弱性を狙ったり、企業にアクセスするための認証情報を不正に入手したり、またはRDP端末への直接攻撃によって企業の社内ネットワークに侵入した犯罪者は、どのように企業のネットワークを攻撃し、被害をもたらすのでしょうか。池上によると、犯罪者はあらかじめ用意した攻撃の司令塔である「C&Cサーバー(コマンド&コントロール・サーバー)」を使いながら、RDP端末を攻撃したり、感染範囲をファイルサーバーやドメインコントローラーなどに拡大。そして最終的に情報を窃取したり、ランサムウェアを起動してネットワーク内部の情報を暗号化したりするのです。

「たとえ社内ネットワークがインターネットと接続していなくても、インターネットとの接点となるVPN機器に脆弱性があれば、攻撃の足掛かりとされてしまうこともあります。ランサムウェアによる攻撃は、組織の内部ネットワークと外部インターネット接続する境界面である『アタックサーフェス』に存在する脆弱性を利用するケースが多くを占めています」(池上)。