「サイバー攻撃の標的「外部公開IT資産」の脆弱性対策を楽にするASM/脆弱性診断の賢い活用法」というセミナーを開催セミナーレポート

公開日:2025年2月12日

会場

オンライン

開催日

2024年11月8日「金曜日」

主催

キヤノンITソリューションズ株式会社

社内外で増加するIT資産を狙うサイバー攻撃、有効な防御策となる「ASM」「脆弱性診断」「ペネトレーションテスト」

クラウドサービスの普及やリモートワークの拡大などにより、社外に存在する資産や組織が管理すべきIT資産が急増しています。そうしたIT資産を狙うサイバー攻撃の現状と、サイバー攻撃の一連のプロセスである「サイバーキルチェーン」の各プロセスで機能する各種セキュリティ対策について説明しました。

昨今のセキュリティ事情のポイントとしては「IT資産の増加」「攻撃の多様化・高度化」「シャドーIT対策」の3点が挙げられます。

クラウドサービスの普及やコロナ禍以降のリモートワークの拡大などによって、データを利用する側もデータの置き場所も社内にあるとは限らない状況になりました。特に、社外に存在する資産や組織が管理すべきIT資産が増加しています。管理すべきIT資産は社内だけではないため、それらをどう把握するかが重要になってきます。

また、攻撃の多様化と高度化という観点では、攻撃者が費用対効果を重視するようになり、広く情報収集を行い、攻撃が成功しやすい組織、いわゆるコストをかけずに入りやすい組織を狙って攻撃する傾向があります。

さらに、クラウドサービスの普及によって、管理側であるIT部門の資産管理が難しくなっています。以前はWebサイトとメールサーバー、VPNの3つの入口を保護していれば安全性が保たれていましたが、現在は、クラウドの普及によって大きく変わりつつあります。ある部門が契約したIT部門が把握していないクラウドサービス、いわゆるシャドーITの脆弱性や設定ミスから重大なサイバー攻撃を受けるリスクが増大しています。

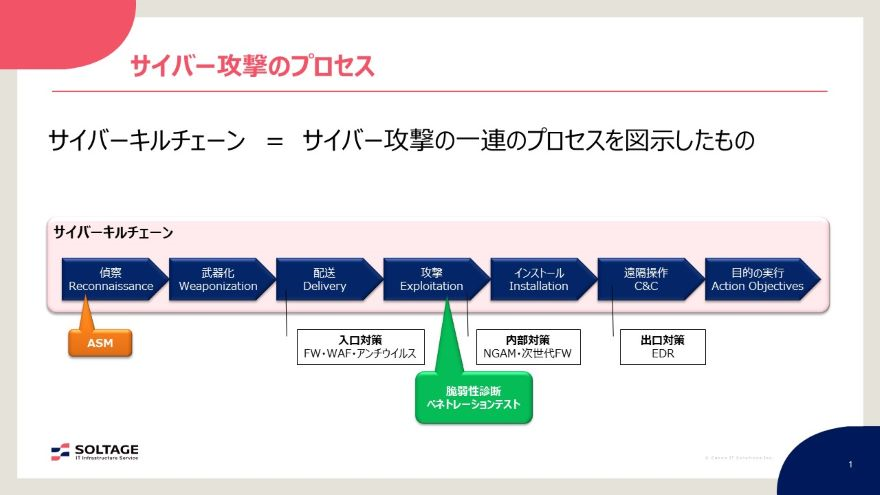

具体的に攻撃者はどのような攻撃を仕掛けてくるのか、それらに対応するセキュリティソリューションにはどのようなものがあるのでしょうか。サイバー攻撃の一連のプロセスである「サイバーキルチェーン」を例に説明します。

まず、攻撃者は「偵察」プロセスで、どのような侵入経路、入口があるかを調べます。次に「武器化」プロセスでどのように攻撃を仕掛けるかを確認します。その後、「配送」プロセスで、情報をメール添付したりURLクリックを誘導したり、スパイサイトに誘導するなどの配送方法を決定します。

次に、実際にシステムに侵入するために「攻撃」を実行します。侵入後は、情報を抜き取るためのツールを対象に「インストール」させます。その後、ツールを遠隔操作することでデータを抜き取り「目的の実行」を達成する、という7段階でサイバー攻撃のプロセスを示すことができます。

今回、ご紹介する「ASM(アタックサーフェス管理)」は、最初の入口となる偵察プロセスに対応するソリューションです。どのようなIT資産がインターネットにさらされて、どこがリスクになるかを測るのがASMです。

また、攻撃プロセスにおけるソリューションが「脆弱性診断」と「ペネトレーションテスト」です。これらは「サイバー攻撃を受けないためにはどのような脆弱性を防ぐべきか」に対処するソリューションです。

その他、配送プロセスでは「ファイアウォール(FW)」や「Webアプリケーションファイアウォール(WAF)」「アンチウイルス」などの入口対策、「次世代アンチウイルス(NGAV)」「次世代FW」などの内部対策、最近よく耳にする「EDR(Endpoint Detection and Response)」などの出口対策のソリューションがあります。

ASMについては、経済産業省から2023年5月に「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」が公表されています。政府からも、自組織のIT資産を把握して脆弱性管理を行うことの重要性が示されています。今後の世の中の流れとして、ASMの導入は当たり前になると考えられます。

ランサムウェア/サプライチェーン攻撃などが狙うIT資産、昨今のセキュリティ事情を解説

続いて、昨今のセキュリティインシデントの中で、特に重大な被害をもたらしているランサムウェアについて、その最新動向や被害、感染経路、攻撃手法などを説明しました。

2024年1月にIPA(情報処理推進機構)が公開した「情報セキュリティ10大脅威」によると、組織向けの脅威として「ランサムウェアによる被害」が2021年から2024年まで4年連続で1位となっています。多くのマルウェア感染被害の中で、大きな損害につながりやすいものの一つがランサムウェアです。

また、「サプライチェーンの弱点を悪用した攻撃」が2年連続で2位となり、組織同士の取引関係に潜むリスクが顕在化しています。被害に遭えば得意先との取引停止や損害賠償が発生するリスクもあり、規模の大小にかかわらず、あらゆる企業・団体にとって無視できない脅威となってきています。

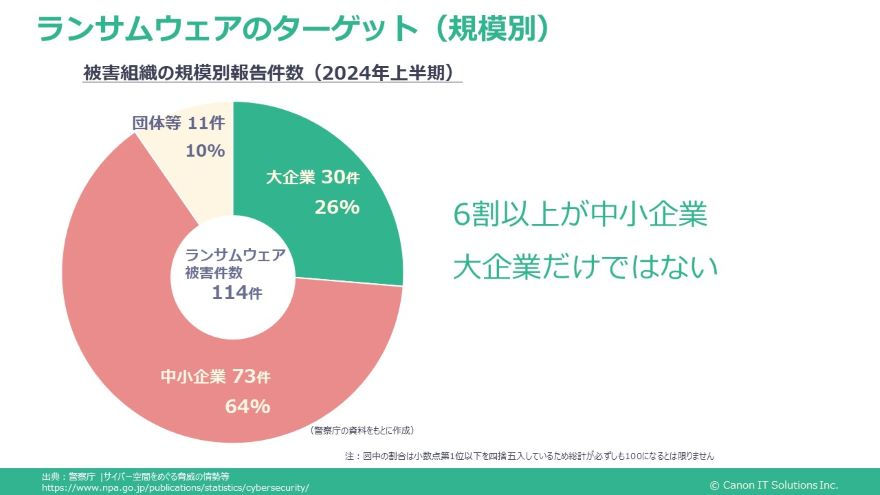

ランサムウェアとは、ファイルの暗号化などを行い、それを復号するための身代金を要求するマルウェアのことです。このようなランサムウェアは、どのような組織をターゲットにしているのでしょうか?

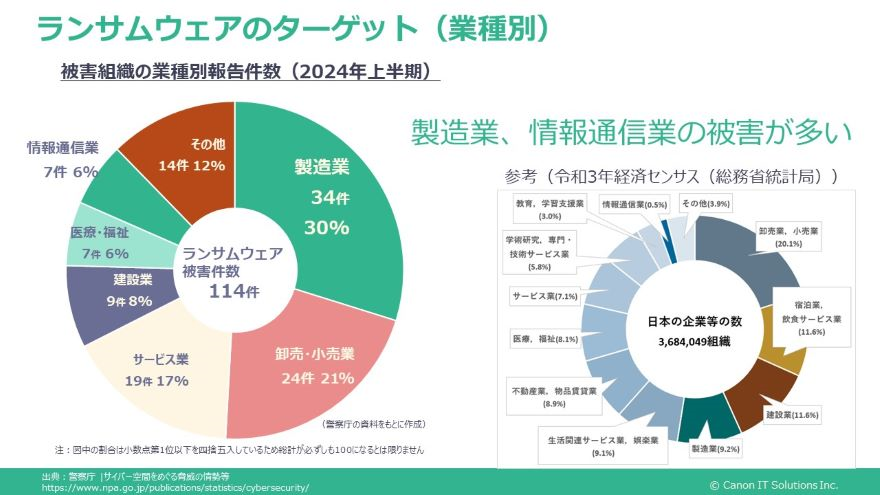

ランサムウェアのターゲット

警察庁が公開する「サイバー空間をめぐる脅威の情勢等」のデータによると、2024年上半期の被害組織の規模別報告件数の内訳では、中小企業が64%と過半数を占めているとのことです。大企業の被害事例はニュースでも取り上げられやすいため、大きな組織が狙われているイメージが強いですが、規模を問わずにあらゆる組織で被害に遭遇する可能性があります。

また、被害組織の業種別報告によると、様々な業種が被害に遭っていることが示されています。総務省の統計を基にそれぞれの業種の企業数の分母を考慮したところ、製造業および情報通信業の被害割合が多いことが明らかとなりました。

ランサムウェアのターゲット(規模別)

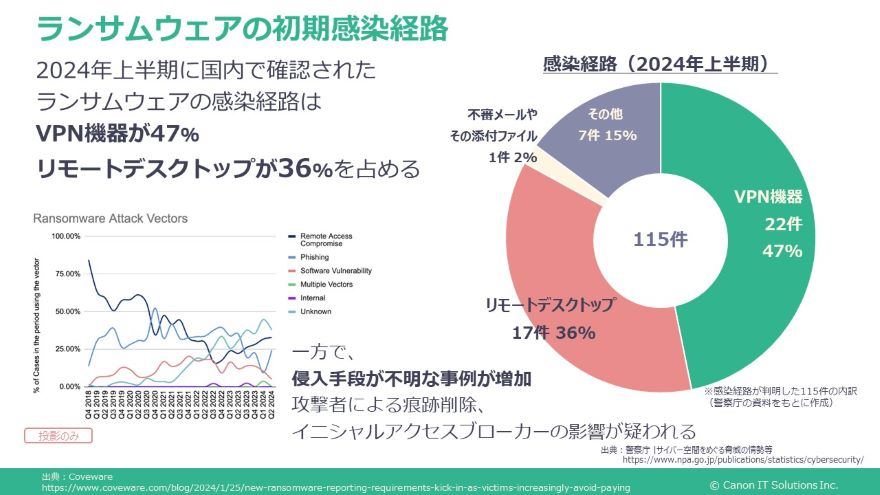

ランサムウェアの初期感染経路

警察庁の公開データによると、2024年上半期に国内で確認されたランサムウェア被害の感染経路としては「VPN機器からの侵入」が47%と約半数を占めています。また、ここ数年割合を減らしていた「リモートデスクトップからの侵入」も36%と増加しています。さらに、フィッシングやサポート詐欺を通じてリモートデスクトップツールを導入させる手口も確認されています。

また、海外に目を向けると、感染経路が特定できない事例の増加が目立っています。その要因としては、攻撃者が巧妙に痕跡を削除していたり、被害組織へのアクセス手段を提供する「イニシャルアクセスブローカー(IAB)」よって侵入経路がいつ確立されたのかが分からないなどの理由が考えられます。「自組織へのアクセス情報が漏えいしていないか」「退職したユーザーのアカウント情報がそのままになっていないか」などにも注意が必要です。

ランサムウェアの攻撃手法

下記の図は、ネットワーク機器を侵入経路にしたランサムウェアの実際に確認された攻撃の流れを示しています。

攻撃者はVPN機器の脆弱性や、すでに漏えいしていた認証情報を悪用して組織のネットワークに侵入します。次にRDP端末などに対する「ブルートフォース攻撃」や脆弱性を悪用して感染の起点を確立します。VPN経由ではなく、直接RDP端末に対して攻撃を仕掛ける場合もあります。

攻撃の起点を確立した攻撃者は、あらかじめ設置したC&Cサーバーと通信をしながら、RDPへの攻撃、「mimikatz」や「CobaltStrike」などのオフェンシブセキュリティツールを悪用して感染範囲を拡大させます。ファイルサーバやドメインコントローラーなどに影響範囲を広げて、情報の窃取やランサムウェアのダウンロード・実行などを行います。

さらに直接インターネットと接続できないネットワークであっても、インターネットとの接点となるVPN機器に脆弱性があれば、攻撃の足掛かりにされてしまうこともあります。

このようにランサムウェア攻撃では、組織の内部ネットワークと外部インターネットを接続する「境界面(アタックサーフェス)」に存在する脆弱性を利用するケースが多くを占めています。

ランサムウェアのエコシステム

ランサムウェア攻撃の背景には、攻撃者を後押しするエコシステムの存在があります。攻撃の事例においては、被害組織と攻撃実行者、窃取された情報が注目を集めがちです。しかし、その背景にはランサムウェア本体などのマルウェア開発者、ランサムウェアを使った攻撃を容易に実施できる「RaaS(Ransomware as a Service)」、攻撃者に初期侵入手段を提供するイニシャルアクセスブローカー、ランサムウェアの実行ファイルを配布するBotnetMasterなどが存在します。

また、攻撃の後には、身代金として得た仮想通貨をマネーロンダリングするミキシングサービスや、窃取データの売買を仲介するマーケットプレイスの存在も確認されています。こうした攻撃の分業化によって、現在のランサムウェア攻撃は、その量と質が向上しています。

中でも、エコシステムの代表的な機能がRaaSです。RaaSの提供者は主にダークウェブ上でサービスを利用するパートナーを募ります。次に、パートナーに対してランサムウェアのプログラムやC&Cサーバーへのアクセス権限などを提供します。サービス利用者はそれらのインフラを使い、攻撃を実行します。被害者から得た利益は、サービス提供者と利用者の間で分配されるという流れです。

また、最近はRaaSサイト同士の競争も激化していて、他のRaaSサービスと比較することで自身が提供するサービスの優位性をアピールする業者も現れています。

2024年上半期に注目を集めたランサムウェア

2024年上半期に注目を集めたランサムウェアとしては「LockBit」「8base」「Blacksuit」の3つが挙げられます。いずれも機密情報のリークを伴う攻撃、いわゆる「二重脅迫」を行うことで知られています。また、LockBitと8baseがRaaSであるのに対し、Blacksuitは単一のグループが開発から攻撃までを担っていると言われています。

LockBitは、欧州の警察機構を中心とした2024年3度目のテイクダウン作戦の結果、関係者4人が新たに逮捕されました。また、リークサイト上の被害企業の情報は、捜査関係者が用意したコンテンツに差し替えられています。このコンテンツには、逮捕に至る経緯や、犯人の顔写真が掲載されています。ただ、様々な国のサーバーに設置されているTorサイトを一斉に全て停止させることは難しいと考えられます。

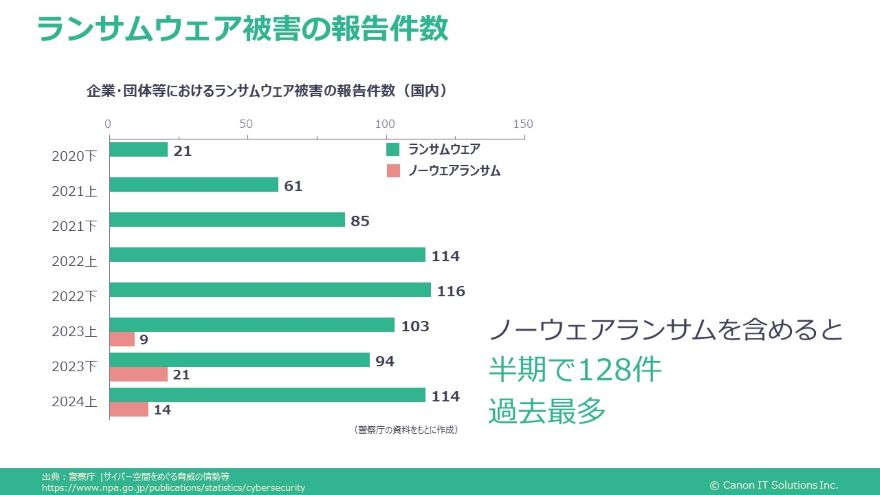

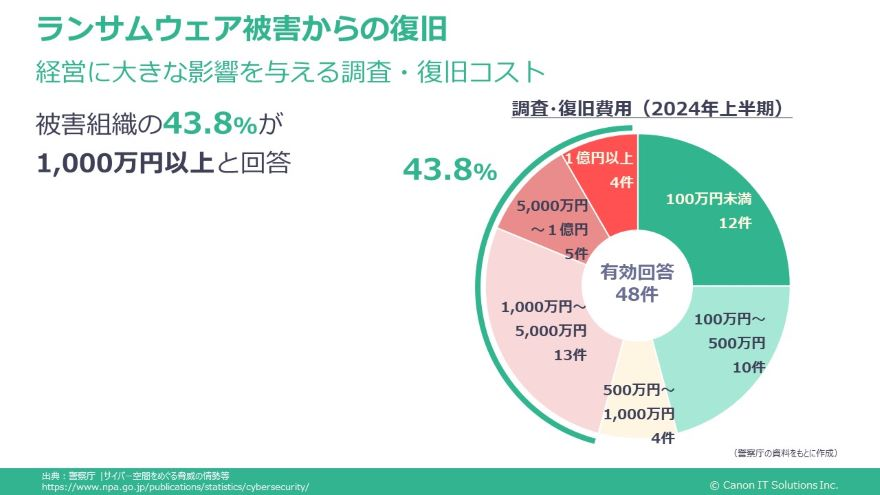

ランサムウェアによる被害

下記の図は、警察庁の発表データを基に作成した過去3年に報告があった企業・団体などにおけるランサムウェアの被害件数です。2022年以降、年間の報告件数が200件以上あり、被害件数が高止まりしていることが分かります。また、あくまで警察庁へ被害報告があった件数であるため、届け出されないケースも考慮すると、潜在的にはこの何倍もの被害が発生している可能性があります。2023年からは「ノーウェアランサム」も集計対象となっていますが、被害件数としてはランサムウェアの方が多い状況です。

ノーウェアランサムとは、データを暗号化せずに窃取した機密情報の公開や、ばらまきを止める条件として身代金を請求する攻撃です。二重脅迫がランサムウェア被害の多くを占めていますが、一部で機密情報の窃取にフォーカスして攻撃を仕掛けて、公開停止やデータの破棄と引き換えに身代金を要求するノーウェアランサムも見られるようになりました。

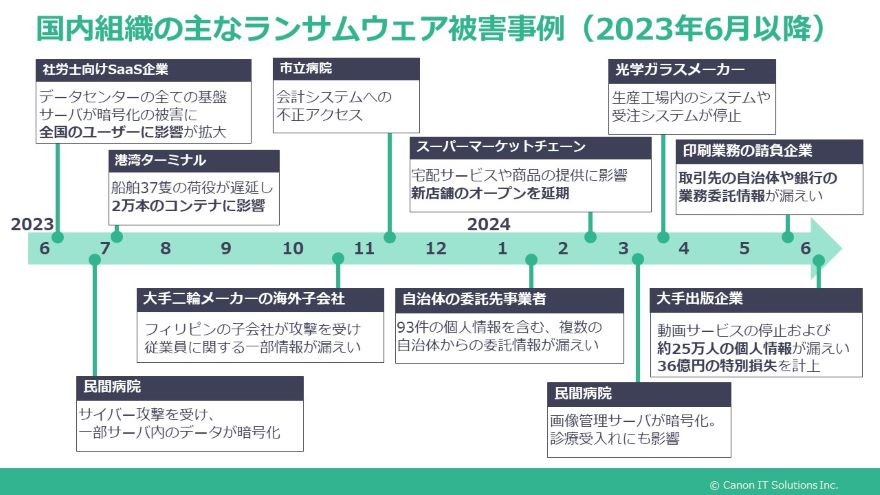

ランサムウェアの被害事例

2023年6月以降に確認された国内組織の主なランサムウェアの被害事例を見てみると、製造業や医療機関、公的団体など組織の被害が確認されています。医療機関や自治体では断続的に被害は断続的に発生しています。また、ある私立中学・高校で生徒の成績データが暗号化されてしまい、教師の記憶に基づいて評価せざるを得なくなった事例も発生しています。

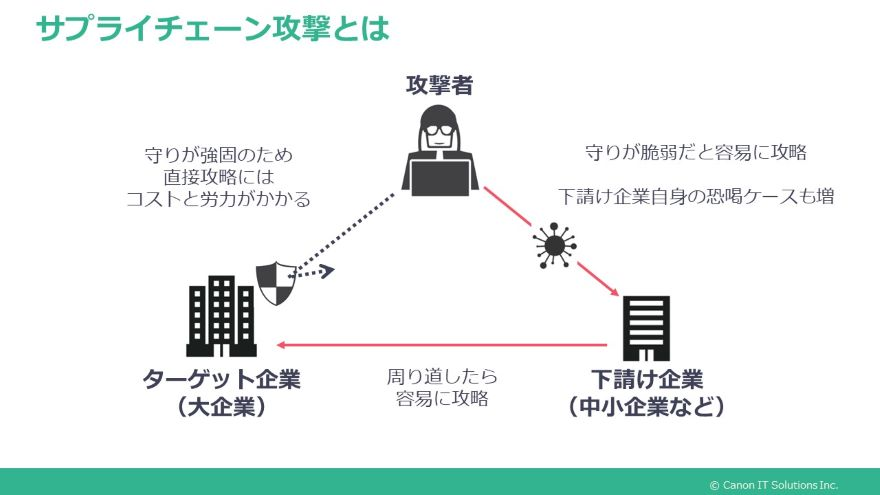

サプライチェーン攻撃

また、ターゲットとする大企業を直接狙って攻撃するのではなく、ターゲット企業と取引関係のある下請け企業などに攻撃を仕掛ける手口が存在します。いわゆる「サプライチェーン攻撃」です。

近年のサイバー攻撃の激化に応じて、多くの企業がセキュリティ対策を進めており、守りが強固になりつつあります。攻撃者から見れば攻撃難易度が上がっていることから、直接攻略するにはコストと労力を必要とします。

そこでターゲット企業と取引関係のある中小企業などに狙いを定めたサプライチェーン攻撃を試みるようになりました。大企業のサプライチェーンには多くの企業がつながっているので、数も多く守りの脆弱な中小企業を発見する確率も高くなります。また、ターゲット企業と取引関係のある企業には、ネットワークにおける特別なアクセス権限を与えられているケースもあります。その権限を使うことで容易に本来のターゲットである大企業に侵入できる場合があります。

サプライチェーン攻撃の被害事例

サプライチェーン攻撃による被害に遭った総合病院では、運用中の電子カルテがランサムウェア暗号化の影響で停止し、診療停止・縮小を余儀なくされてしまいました。同病院では、システム構築・運用を委託していたベンダーと閉域網を構築し、VPNやRDPなどを使ってリモートで保守・運用を行っていました。しかし、委託ベンダーの下請け企業である2社がネットワークを接続しており、そこで使用していたVPN機器の脆弱性が放置されていたようです。

攻撃者はこの脆弱性を利用して侵入して、ベンダーのデータセンターを侵害し、閉域網を使ったRDPによって病院のサーバーへの侵入に成功します。また、踏み台に認証情報を窃取して横展開で被害が拡大し、最終的に電子カルテを含む基幹システムの大部分がランサムウェアで暗号化されてしまいました。診療機能が完全復旧するまでに73日を要し、十数億円以上の損害を被ったと見積もられています。

ランサムウェア被害に遭うと、攻撃者による身代金要求だけでなく、ランサムウェアからの復旧にもコストがかかります。国内のランサムウェア被害組織が調査・復旧に要した費用総額の調査では、被害組織の半数近くが調査・復旧に1,000万円以上の費用を要したと回答しています。

「サイバー攻撃はどのようにアタックサーフェスを狙うのか」、ペネトレーションテストによる疑似侵入デモで解説

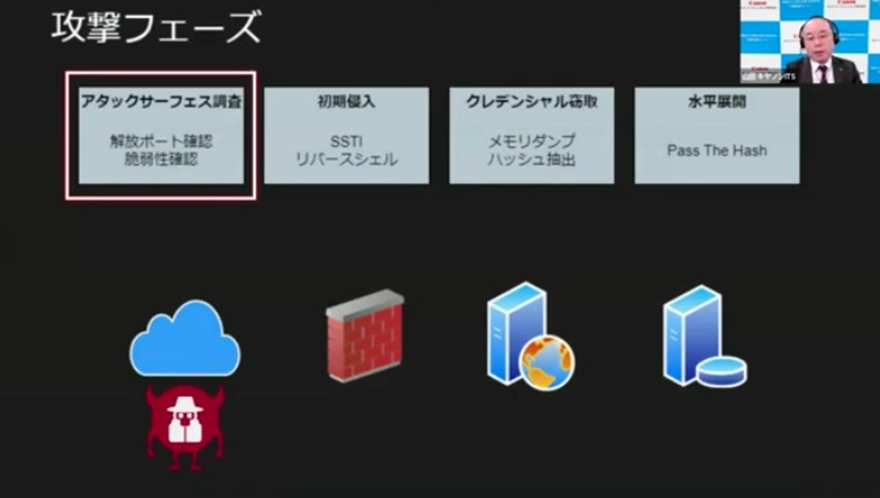

続いて、「もし、攻撃者がアタックサーフェスを見つけた場合、どのような攻撃を仕掛けてくるのか」を示すため、「SSTI(Server Side Template Injection)攻撃」「Pass The Hash」などの疑似攻撃デモを紹介しました。当社では、システムエンジニアがペネトレーションテスターとしてお客様に対する疑似攻撃を実施し、そこから得られた知見を基にお客様のセキュリティ改善提案を実施しています。

今回のデモでは、まず攻撃者は脆弱性を抱えた1台のWebサーバーを見つけ、そこから侵入します。そして、最終的には重要サーバーに保存された機密情報を盗み取って攻撃目標を完了するというシナリオで実演しました。

イントラネット内にフォルダを共有する重要なサーバーが、別のフォルダにアクセス権限をかけた機密情報を保存している場合を想定します。実際、攻撃者はデータベースなど漏えいすると深刻な被害をもたらす情報を攻撃対象として狙ってきます。

次に、攻撃者は攻撃の起点となるアタックサーフェスを調査します。具体的には、ポートスキャンを実行して、外部に解放されているポートを検知します。そして、同ポートで稼働しているアプリケーション/サービスを実際に操作しながら、サイバー攻撃が有効な脆弱性を探します。

例えば、Webアプリケーションがテンプレートエンジンを使用している際に発生する脆弱性である「SSTI(Server-Side Template Injection)」が見つかった場合、攻撃者はそこから初期侵入を試みます。そして、侵入対象側から攻撃者側へ通信を開始して攻撃用の命令を書き込む「リバースシェル」攻撃によって、起点となるWebサーバーに侵入します。その後、そのサーバーの制御が可能になると、価値のある情報の取得を試みます。

例えば、Windowsサーバー内に保存されている強い権限を持つ「パスワードハッシュ」の取得が考えられます。パスワードハッシュがメモリ内にある場合、それをダンプしてペネトレーションツールで解析するため、攻撃者の端末に持ってくることも可能です。被害者側にとっては、この時点でパスワードハッシュという機微情報の外部漏えいが発生してしまいます。こうした挙動は、Windows標準コマンドではマルウェアとしての検知が難しいため、攻撃者視点では狙い目になると言えます。

さらに、どんなアンチウイルスでも検知可能な「mimikatz」を使い、攻撃者の端末で解析し、より攻撃範囲を拡大できる攻撃を検討できます。そこから、攻撃を水平展開できる「Pass The Hash」攻撃を仕掛けて攻撃対象である重要サーバーへの侵入を試すこともできます。こうした攻撃は、ペネトレーションテスト用のツール群を利用して簡単に仕掛けることも可能です。

疑似攻撃デモを通じて、1つのアタックサーフェスが見つかるだけで短時間でサイバー攻撃が仕掛けられて深刻な被害をもたらす可能性があることをお伝えしました。攻撃者よりもアタックサーフェスを先に見つけて、迅速に対策を講じることが重要である点を理解してもらえればと思います。

サイバー攻撃対策として今注目のASM、キヤノンITソリューションズが提供するASMサービスをご紹介

ランサムウェア攻撃から自組織の情報資産を守るにはどうすれば良いでしょうか。まず、攻撃者はインターネット上に公開されている脆弱性のある機器を探します。そのため、攻撃の糸口となるアタックサーフェスを特定することが重要です。

そこでアタックサーフェスを攻撃者よりも早く検知して特定できるソリューションとしてASMを取り上げ、その概要や導入メリットなどを説明しました。また、キヤノンITソリューションズが提供するASMサービスをご紹介しました。

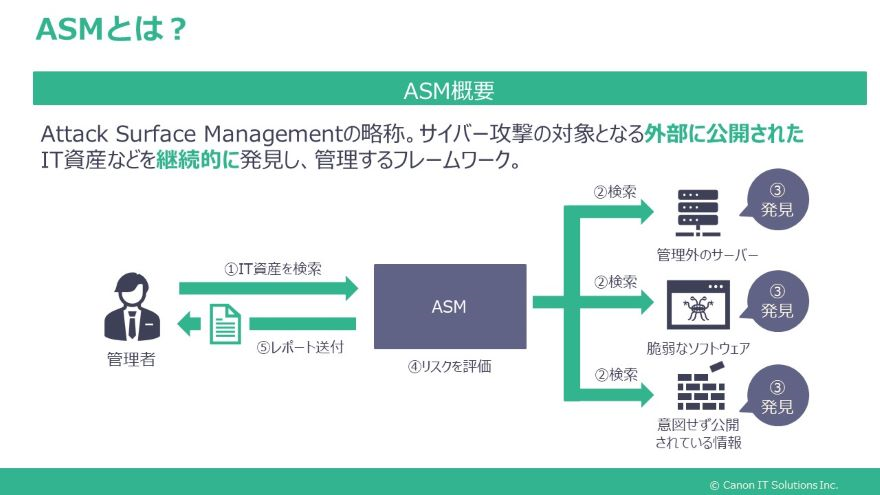

ASMとは「Attack Surface Management」の略称で、外部に公開されたIT資産などを継続的に発見し、管理するフレームワークのことです。外を意味するExternalを付けてEASMと呼ばれることもあります。ポイントとなるのは「継続的に」というキーワードです。経済産業省のガイダンスでも、スポット対応ではなく継続して実施することを推奨しています。

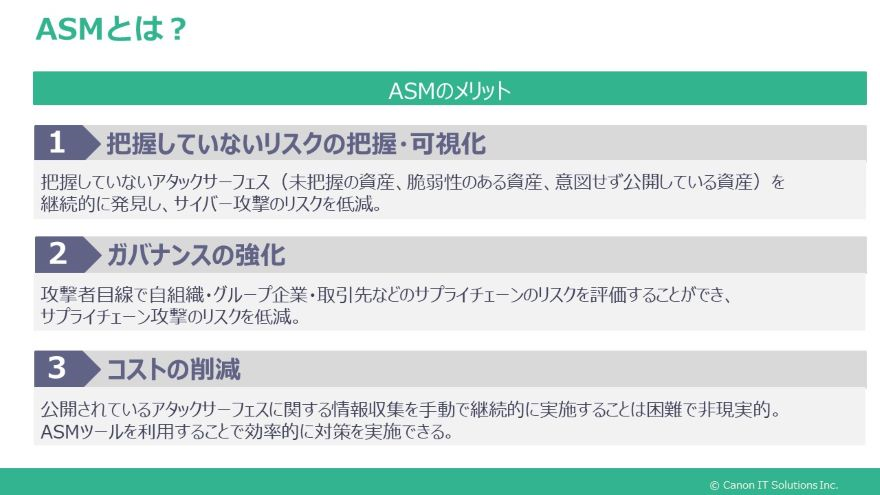

また、ASMのメリットとしては、以下の3点が挙げられます。

- 把握していないリスク・資産を把握・可視化できること

- 組織のガバナンスを強化し、サプライチェーン攻撃のリスクを低減できること

- 効率的に対策を実施することで、コストを削減できること

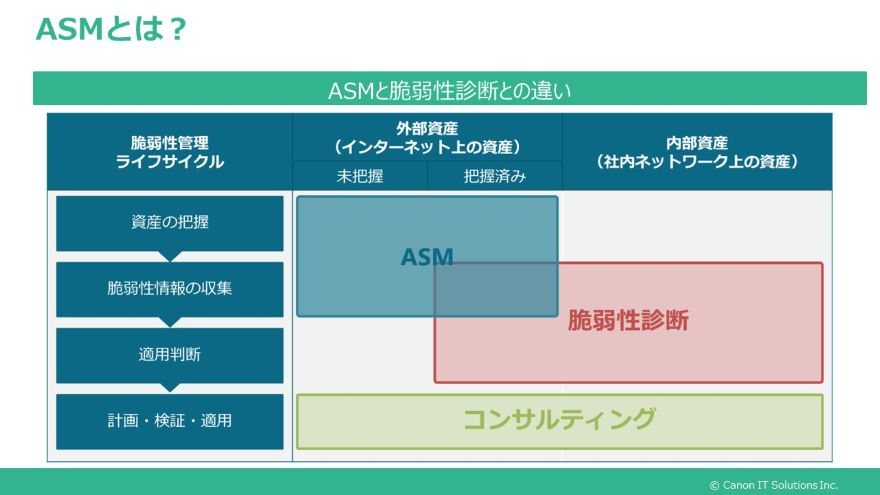

当社によく寄せられるのが「ASMと脆弱性診断の違い」に関する質問です。脆弱性診断はユーザーが把握している資産に対して行われるのに対して、ASMはユーザーが把握していない外部資産を発見することも可能です。まず、ASMで資産を洗い出し、その後に脆弱性診断を実施することで、効果的に組織内の資産を調査できます。

キヤノンITソリューションズでは2024年10月、中堅企業に最適なASMサービスを提供開始ました。

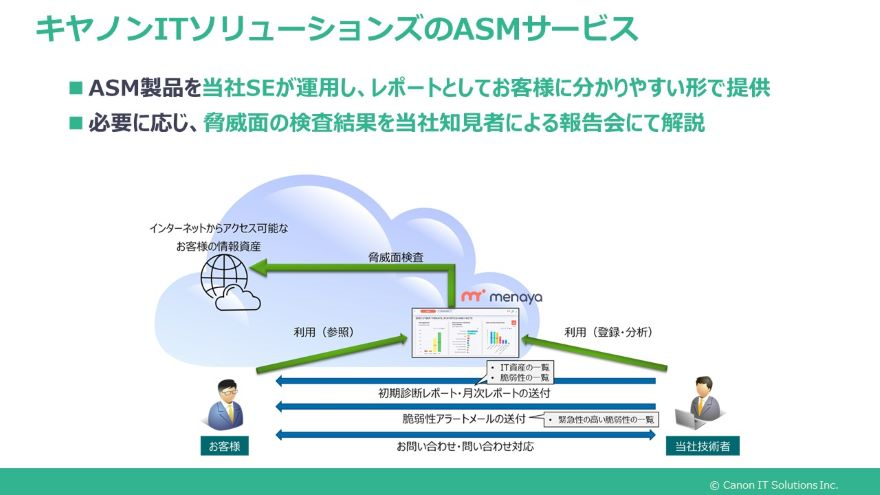

このASMサービスでは、ASM製品を当社のSEが運用し、レポートとしてお客様に分かりやすい形で提供しています。また、必要に応じて報告会の中で検査結果を解説しています。

ASMサービスでは「Menaya」をツールとして利用します。SaaS型のクラウドサービスである「Menaya」はドメインを登録するだけで利用可能で、100以上のオープンインテリジェンスソース、もしくはダークウェブ上から登録されたドメインに関連する情報を収集できます。

また、「Menaya」のWebコンソール画面に表示されるダッシュボードでは、全体の状況を把握でき、さらに階層をたどって具体的な問題、アタックサーフェスを確認できます。それぞれの項目には深刻度が設定されているため、対応の優先度付けが可能となっています。

「Menaya」のサイバーセキュリティレーティングでは、収集可能な20種類のカテゴリの情報が収集可能です。例えば、パッチ適用状況といった一般的なものからメールアドレスやパスワードの漏えいを調べることもできます。

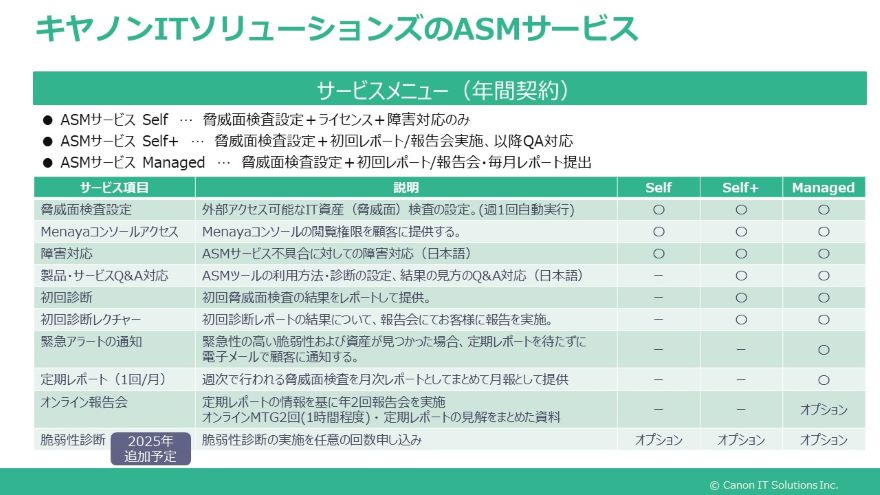

キヤノンITソリューションズのASMサービスは「Self」「Self+」「Managed」の3種類のサービスメニューを用意し、お客様の幅広いニーズに対応しています。「ASMサービス Self」は主にお客様自身でコンソールをお使いいただくことを想定しています。また「ASMサービス Managed」ではコンソールにアクセスすることなく、状況を把握することも可能です。

4年連続で1位となっているランサムウェアは、ネットワーク経由が大半です。ネットワークに対する攻撃を防ぐためには、外部に公開されたIT資産を洗い出す必要があります。そこで有効な対策がASMです。キヤノンITソリューションズのASMサービスでは、当社SEがASMを運用し、分かりやすいレポートとして提供しています。

「すべての外部公開IT資産の情報を把握できていない」「サイバー攻撃に対するシステムの耐性を検証したい」「サイバー攻撃対策の強化を図りたい」という方は、ぜひ当社にご相談ください。

関連するソリューション・製品

- 攻撃者視点でシステムを検査する ペネトレーションテストサービス

- 企業や組織におけるセキュリティ対策の重要性認知が高まる一方、悪意のある攻撃者は脆弱性を突くための攻撃手法を常に進化させており、企業は自社のシステムにおけるセキュリティの弱点を早期に発見することが不可欠となっています。弱点を発見する手法の一つである脆弱性診断は、主に既知の脆弱性を網羅的に検査することに重点を置いており、未知の脆弱性や複合的な攻撃シナリオを発見することが困難です。ペネトレーションテストサービスは、攻撃者の視点でシステムへ侵入を試みて脆弱性を検査することで、サイバー攻撃に対するシステムの耐性を検証し、改善に貢献します。

- 外部にさらされているIT資産を発見し継続的に評価する ASMサービス

- クラウド利用の拡大やテレワークの増加などにより、事業者が所有するIT資産は増加/点在化しています。一方、サイバー攻撃を行う側は費用対効果を重視してきており、セキュリティ対策が不十分な狙いやすい箇所を選定した上での攻撃が増加しています。このようなサイバー脅威に対し、組織の外部からアクセス可能なIT資産を発見し、存在する脆弱性などのリスクを継続的に検出/評価するAttack Surface Management(ASM)が注目されています。