『ランサムウェアの最たる侵入経路「VPN機器」の脆弱性にどう対処すべきか? ~ゼロから始める脅威&脆弱性情報の活用術~』というセミナーを開催セミナーレポート

公開日:2025年1月31日

ランサムウェアなどサイバー攻撃に狙われる脆弱性~脅威&脆弱性情報を有効活用した高度なセキュリティ対策のススメ

会場

オンライン

開催日

2024年9月24日「火曜日」

主催

キヤノンITソリューションズ株式会社

実際の情報漏えい事件に見る、脆弱性を突いたランサムウェア攻撃などの最新のセキュリティ動向

まず、ネットワーク機器の脆弱性を突いたランサムウェアなどのサイバー攻撃の動向と、実際に発生した4つの情報漏えい事件から得られた教訓を紹介しました。

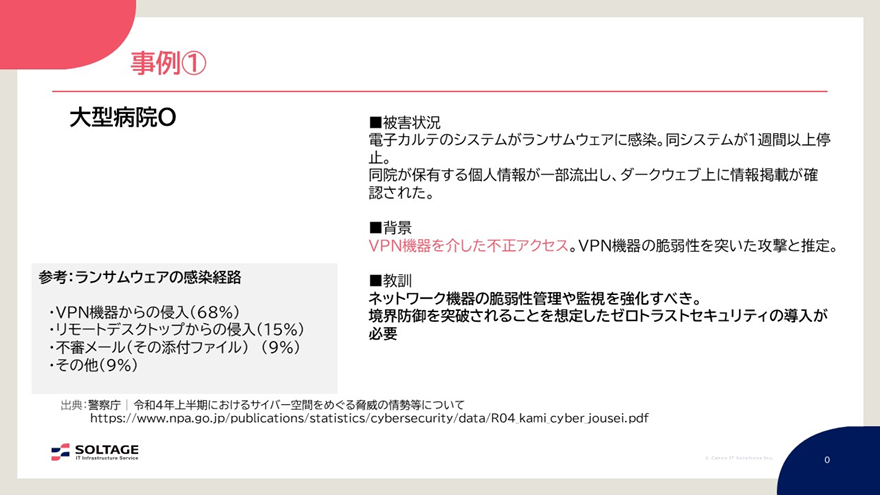

事件1:大型病院の情報漏えい

1つ目に取り上げるのは、最近ランサムウェアに狙われる医療業界の事例として「大型病院」です。同病院では、電子カルテシステムがランサムウェアに感染して、1週間以上のシステム停止という被害に遭いました。また、同院が保有する個人情報が一部流出し、ダークウェブへの情報掲載が確認されました。

VPN機器の脆弱性を突いた攻撃と推定され、VPN機器を介した不正アクセスが原因にあると推定されています。警察庁が公表した『令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について』によると、ランサムウェア感染の68%が「VPN機器からの侵入」と報告されています。ランサムウェア感染や不正侵入を防ぐためには、VPN機器の対策が非常に重要になってきます。

この事例から得られた教訓としては、ネットワーク機器の脆弱性管理や監視を強化すべきということです。また、VPN機器の脆弱性は日々報告されているので、従来の境界防御を突破されることを想定した「ゼロトラスト・セキュリティ」を導入する重要性が指摘されています。

事件2:政府系研究機関の情報漏えい

2つ目は「政府系研究機関」です。同機関のサーバーや利用していたSaaSから個人情報が流出したという被害状況です。研究開発データの流出は確認されていません。

同機関では事件発生前からVPN機器を狙った複数回の不正アクセスが確認されていました。不正侵入されても実被害は発生していませんでしたが、その時点で対策を講じていれば流出を防げた可能性があります。また、不正アクセスの中には、セキュリティベンダーがセキュリティパッチをリリースする前に悪意のある第三者が攻撃を仕掛ける「ゼロデイ攻撃」も含まれており、さらに侵害には既存のウィルス対策ソフトでは防ぎきれない「未知のマルウェア」も使用されたとされています。

この事例の教訓としては、先述した医療機関と同様、ネットワーク機器の脆弱性管理や監視を強化すること、境界防御を突破されることを想定したゼロトラスト・セキュリティの導入に加え、未知の攻撃への対策を検討することと言えるでしょう。

事件3:情報処理事業者の情報漏えい

3つ目が「情報処理事業者」です。ランサムウェア攻撃によって一部のサーバーやPCが暗号化され、情報が流出する被害に遭いました。また、同社は多くの自治体や金融機関と取引があり、そうしたサプライチェーンも被害を受けてしまいました。

攻撃の起点は公表されていませんが、被害が拡大した背景としては「取引先へ消去済みと報告していた個人情報が実際は消去されていなかった」「本来は個人情報を取り扱ってはならないネットワークへ個人情報を保存していた」など、ずさんな管理が要因になったと考えられます。

教訓としては「自社のみではなくサプライチェーンに対してもセキュリティ強化を求めていくこと」、また「不正防止には監査や教育だけでなく、不正できない仕組み作りも検討すること」と言えるのではないでしょうか。

特にサプライチェーンへ強化を求めていくことは重要です。当社がお客様とお話をする中でよく耳にするのは、実際にセキュリティ製品を導入するきっかけは、必ずしも自社の情報漏えいが怖いという理由だけではないということです。取引先や親会社からの要請、法令の改定やセキュリティ・ガイドラインへの準拠など、外的要因から導入されるケースも非常に多いです。

事件4:エンターテイメント事業者の情報漏えい

4つ目が「エンターテイメント事業者」です。ランサムウェア攻撃によって、同社が運営する動画配信サービスなどで保有する個人情報が流出してしまいました。また、約2カ月にわたり、動画配信サービスなどがサービスを停止する状況となりました。

同事件は、フィッシングによって「Active Directory」などのアカウント情報が窃取されたことが起点と推定されています。また、プライベートクラウドの複数サーバーがランサムウェアに感染したため、感染したサーバーのシャットダウンを実施しました。ただ、攻撃者は遠隔でサーバー起動を試みたため、接続している電源ケーブルや通信ケーブルを抜線したことで大規模なサービス停止が発生してしまいました。

この事件の教訓としては「アカウント情報窃取を完全に防ぐことは困難であるため、多層防御による早期検知、被害を食い止めることが非常に重要である」ことです。また、業務停止となる原因は、ランサムウェアによる暗号化だけではありません。感染防止や調査を目的とする現場保持のために「自ら業務停止を決断せざるを得ないケースもあり得る」ことだと言えます。

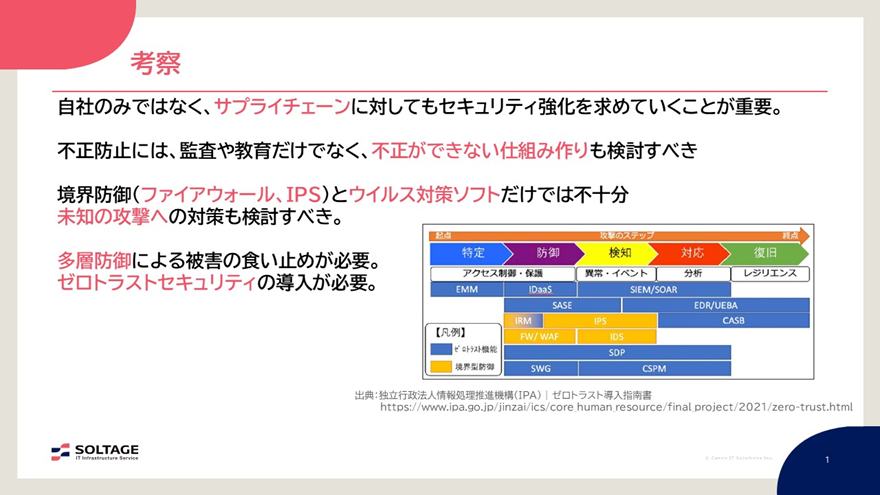

これらの情報漏えい事件から様々な教訓を得ることができます。キーワードとして挙げたゼロトラストについては、IPA(情報処理推進機構)の「ゼロトラスト導入指南書」などを参考にしてセキュリティ強化を進めることもお勧めです。

新しいセキュリティ製品を検討する前に「現在ご使用中のセキュリティ製品は十分に活用できているか」をぜひ確認していただきたいと思います。

例えば、新バージョンがリリースされた際、多くの運用担当者の方がセキュリティに関しては脆弱性情報、「CVSS(Common Vulnerability Scoring System:共通脆弱性評価システム)」のどこに対応しているかなどを確認する必要があります。また、「機能的な変更点は?」「バージョンアップ方法は?」「バージョンアップ時の業務影響は?」と悩まれている方も多いです。それらを考慮した上で「バージョンアップの実施 or 見送り」を判断するのではないでしょうか。

新しい脆弱性情報が日々出てくるため、システム運用担当者はそうした判断を負担に感じてしまうかもしれません。

そもそも、セキュリティリスクとは「脆弱性」と「脅威」の掛け合わせと定義されます。どちらかを軽減できればリスクも軽減できますが、一方ということではなくバランスの良いセキュリティ対策が非常に効果的と言われています。

当社では、「脆弱性情報提供サービス」「脅威インテリジェンスプラットフォーム」という2種類のサービスによって両面からのセキュリティ強化を支援しています。

増加するセキュリティ事故・事件から自組織を守る「脆弱性情報」の正しい活用方法とは?

続いて、「そもそも脆弱性とは何か?」という説明とともに、脆弱性情報の評価や優先順位の判断に役立つ汎用的な手法「CVSS」について解説しました。さらに、脆弱性対策における課題を踏まえて、脆弱性情報提供サービスを紹介しました。

サイバー攻撃関連の通信数は年々増加しています。また、総務省は2024年5月、昨今のセキュリティ動向を踏まえ「国民のためのサイバーセキュリティサイト」をリニューアルしました。サイバーセキュリティサイトでは「サイバーセキュリティの三原則」として、ソフトウェアの最新化・脆弱性管理を心掛けるよう呼び掛けています。

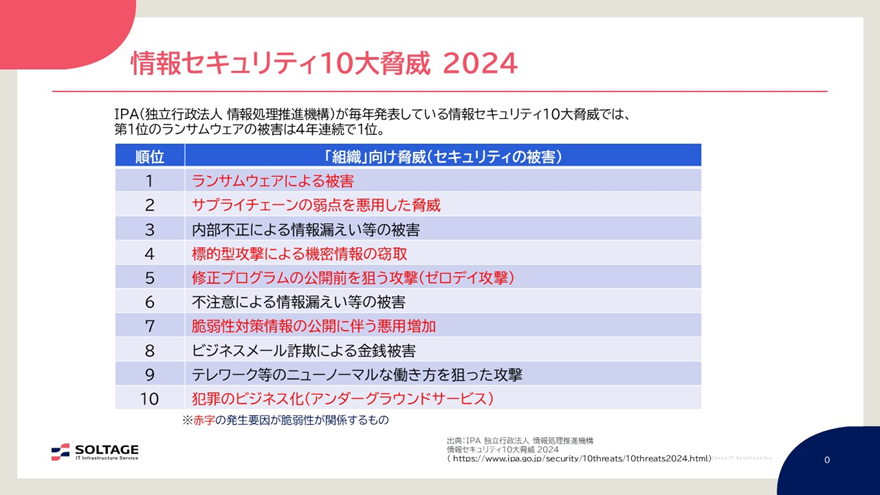

IPA(情報処理推進機構)が毎年発表している「情報セキュリティ10大脅威」では、ランサムウェアの被害は4年連続で1位となり、また、OSやソフトウェアの脆弱性が関連する脅威が、インシデントの発生要因として上位に挙げられました。脆弱性への対処が被害を抑制する有効な手段であることが示されています。

ランサムウェア感染の原因の多くが、VPN機器からの侵入などソフトウェアのアップデートをせずに脆弱性を放置したことにあります。

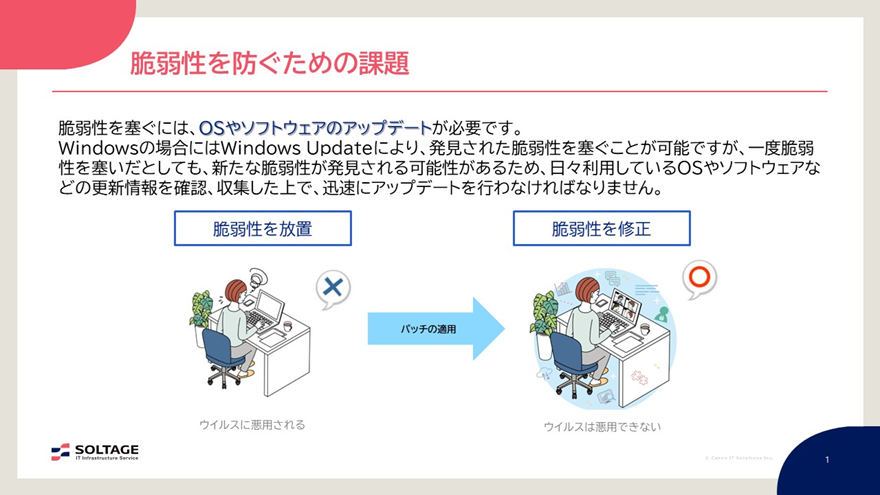

脆弱性とは、コンピュータのOSやソフトウェアにおいて「プログラムの不具合」や「設計上のミス・想定漏れ」が原因により発生したサイバーセキュリティ上の欠陥のことを指します。脆弱性が改善されないままの状態でOSやアプリケーション、IoT製品の利用を続けていると、外部からの不正アクセスを受けたり、ウィルスに感染したりするリスクがあります。

脆弱性を防ぐには、OSやソフトウェアのアップデートが必要です。例えば、Windowsの場合は「Windows Update」によって発見された脆弱性を塞ぐことが可能です。ただ、一度脆弱性を防いだとしても、新たな脆弱性が発見される可能性があります。そのため、日々利用しているOSやソフトウェアなどの更新情報を確認・収集した上で、迅速にアップデートしなければなりません。

しかし、脆弱性がいつ発表されるのかはまったく分かりません。また脆弱性情報の多くが英語で公表されることもあり、それを理解する必要もあります。自社で対応が必要かどうかを特定することも求められます。自社で保有する全てのシステム機器に対して、必要な情報をキャッチアップし、日々更新される脆弱性に対処することは、多くの企業にとって課題となっているのではないでしょうか。

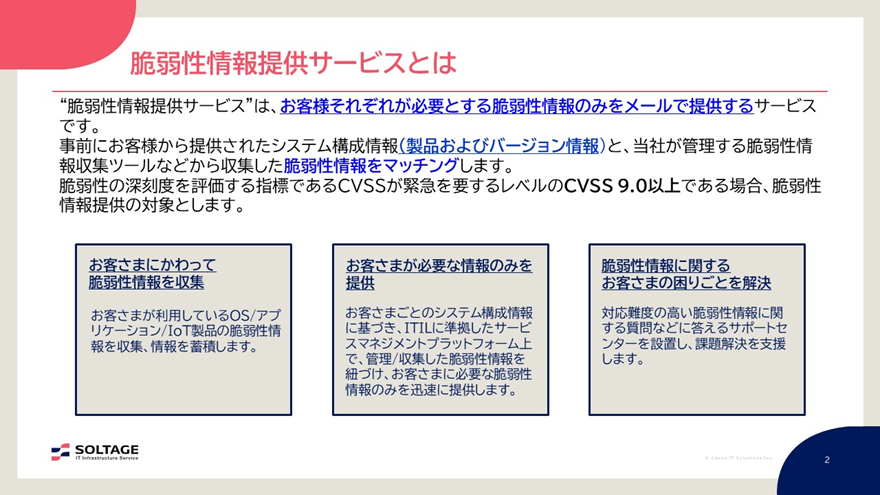

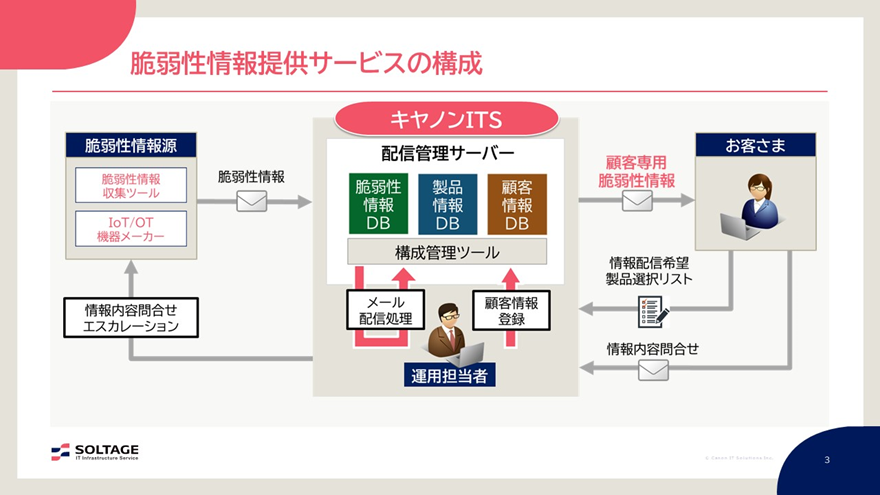

そうした課題解決を支援するため、当社では「脆弱性情報提供サービス」を提供しています。「脆弱性情報提供サービス」では、お客様それぞれが必要とする脆弱性情報のみをメールで提供します。

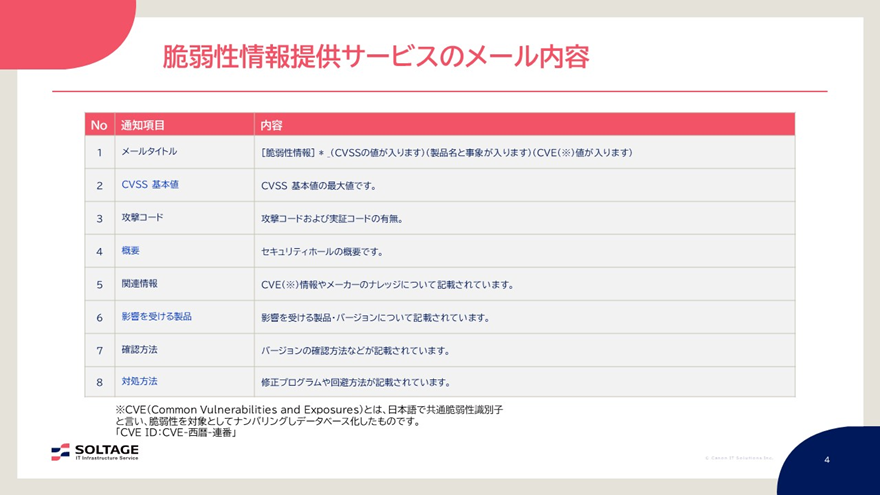

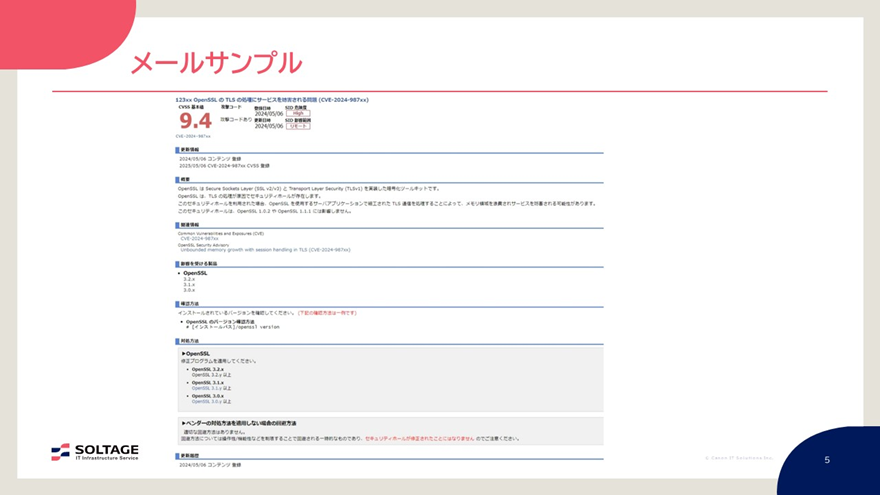

具体的には、事前にお客様から提供された製品およびバージョン情報などのシステム構成情報と、当社が管理する脆弱性情報収集ツールなどから収集した脆弱性情報をマッチングします。そして、脆弱性の深刻度を評価する指標であるCVSSが緊急を要するレベルの「CVSS 9.0以上」である場合を脆弱性情報の提供対象とします。

CVSSは、情報システムのセキュリティ脆弱性の深刻度を評価するための、ベンダーに依存しないオープンで汎用的な評価手法です。検出された脆弱性の深刻度に応じてスコアの値が割り振られ、情報システムのセキュリティ脆弱性の深刻さを「0.0」から「10.0」までの範囲で順位付けします。

「脆弱性情報提供サービス」では、お客様が判断で迷わないように、緊急を要するレベルとして「CVSS 9.0以上」としています。同サービスのメール内容は、主にCVSS 基本値・概要・影響を受ける製品・修正プログラムや回避方法などの対処方法などです。

メールの下部に記載されている対処方法をクリックすると、製品提供メーカーのアップデートサイトに直接アクセスできるため、すぐにパッチ適用を実行可能です。

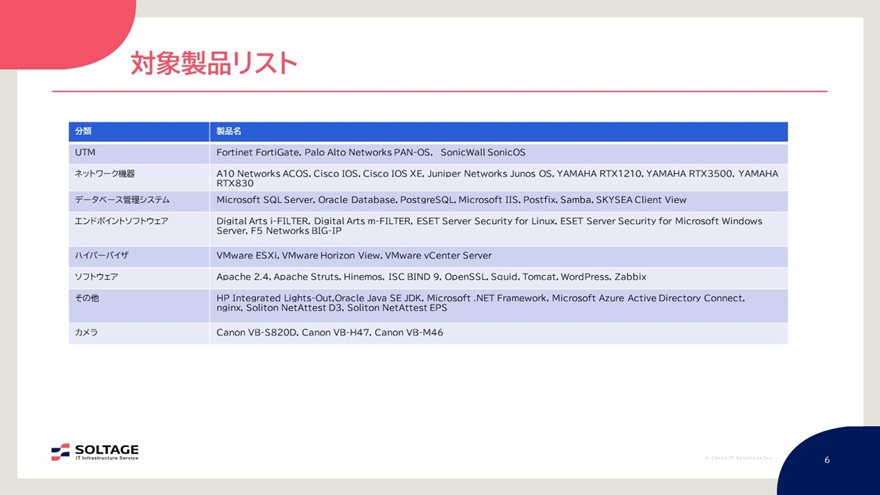

「脆弱性情報提供サービス」を利用するには、まず「サービス利用申込書」「対象製品リスト申込書」に必要事項を記入してお申し込みいただく流れとなります。「対象製品リスト申込書」では、脆弱性情報の通知を希望する製品とそのバージョンを、プルダウンから選択していただきます。

「脆弱性情報提供サービス」を運用されている期間は、契約した製品およびバージョンに変更はないか定期的に確認していただきます。変更がある場合は、「対象製品リスト申込書」に変更内容を記入して脆弱性情報提供サービスサポートに送付していただきます。

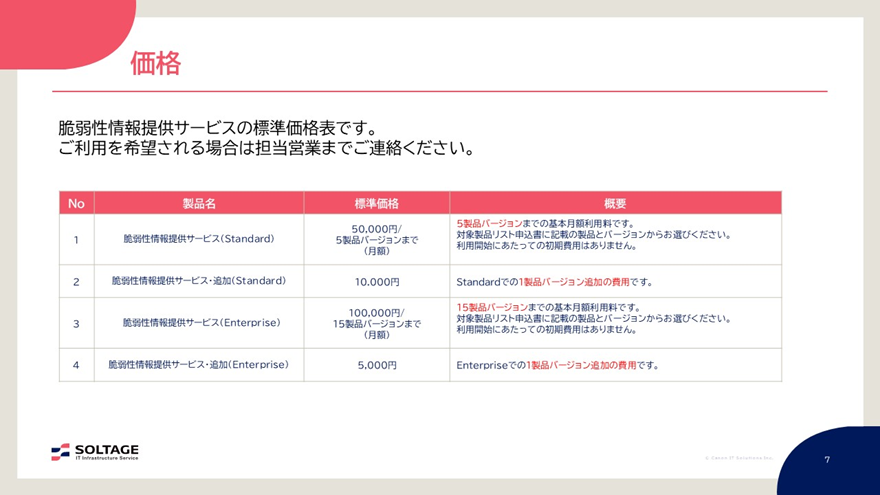

「脆弱性情報提供サービス」の標準価格は、Standard版が5製品バージョンまでの月額利用料が5万円です。また、Enterprise版が15製品バージョンまでの月額利用料が10万円となっています。脆弱性情報の提供回数は原則1日1回までで、脆弱性情報がない場合は提供しません。

運用負荷をかけずにゼロデイ攻撃などへの対策を可能にする「脅威インテリジェンスプラットフォーム」とは?

次に、セキュリティリスクを構成する要素の1つである「脅威」対策の重要性と脅威インテリジェンスプラットフォームの必要性を解説しました。さらに、ゼロデイ攻撃に対する対策として運用負荷とコストを抑えつつ活用できるサービスを紹介しました。

これまで説明してきたように、セキュリティリスクとは脆弱性と脅威の掛け合わせです。脆弱性は「情報が侵害される可能性のある弱点(セキュリティ・ホール)」であり、その対策としては、新たな脆弱性が見つかった場合にメーカーやセキュリティベンダーが提供するパッチを適用することです。

ただ、パッチの提供までには数日、数週間の時間がかかることもあり、またパッチを適用する際には社内での稟議を通して本番環境に適用する手順が必要となります。その間、セキュリティリスクは残存する状態になります。

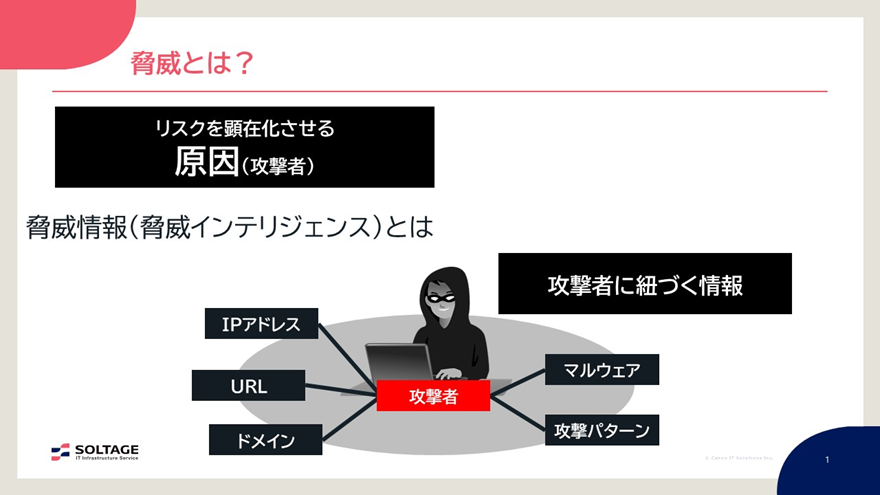

一方、脅威とは「リスクを顕在化させる原因(攻撃者)」と言われています。さらに、脅威情報(脅威インテリジェンス)とは、攻撃者に紐づく情報を指します。具体的には、攻撃者がよく使用するIPアドレスやURL、ドメイン、マルウェアの発信地、攻撃パターンなどが挙げられます。

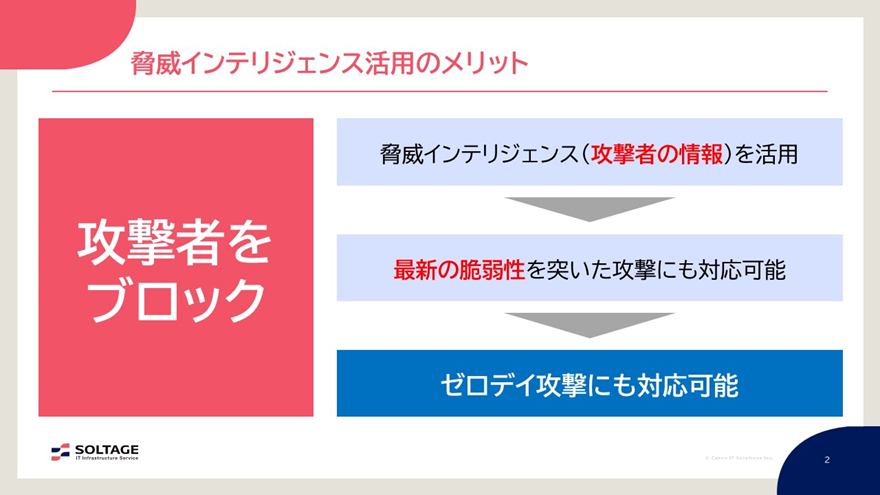

こうした脅威インテリジェンスを活用すると、攻撃者の情報を活用するので、攻撃者をブロックできます。また、攻撃者情報をブラックリストとして登録しているので、最新の脆弱性を突いたゼロデイ攻撃についても対応可能になるというメリットがあります。脅威情報を活用する特徴でもあります。

当社では、業務負荷をかけずにゼロデイ攻撃対策を支援する「脅威インテリジェンスプラットフォーム」を提供しています。第一弾として「FortiGate」製品向けサービスを運用しています。対応製品は随時拡充予定です。

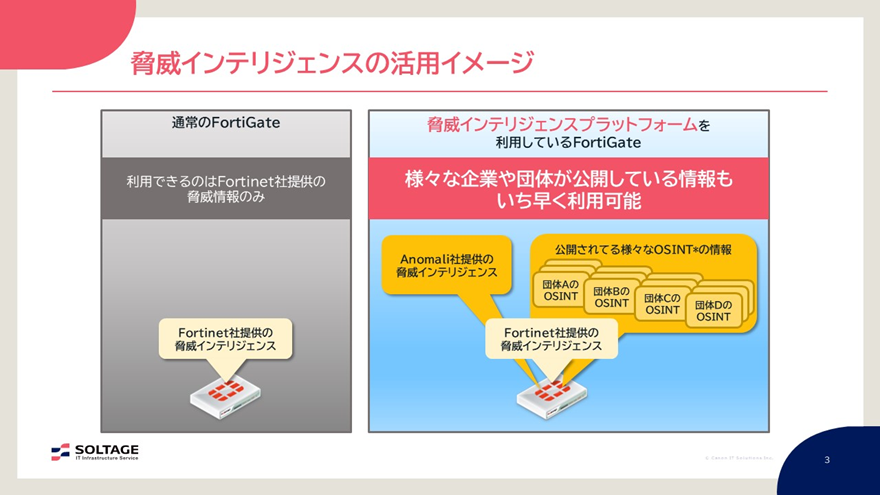

通常、Fortinet社からも脅威インテリジェンスを既に提供されています。その場合は、同社の脅威インテリジェンスのみを使う形になります。対して、「脅威インテリジェンスプラットフォーム」では、脅威インテリジェンスのグローバルリーダーであるAnomali社が提供する脅威インテリジェンスや、オープンソース情報源「OSINT(Open Source Intelligence)」を活用でき、最新の脅威へ対策することが可能です。

結果として同じ「FortiGate」製品でもよりセキュリティ・レベルを高めることができます。

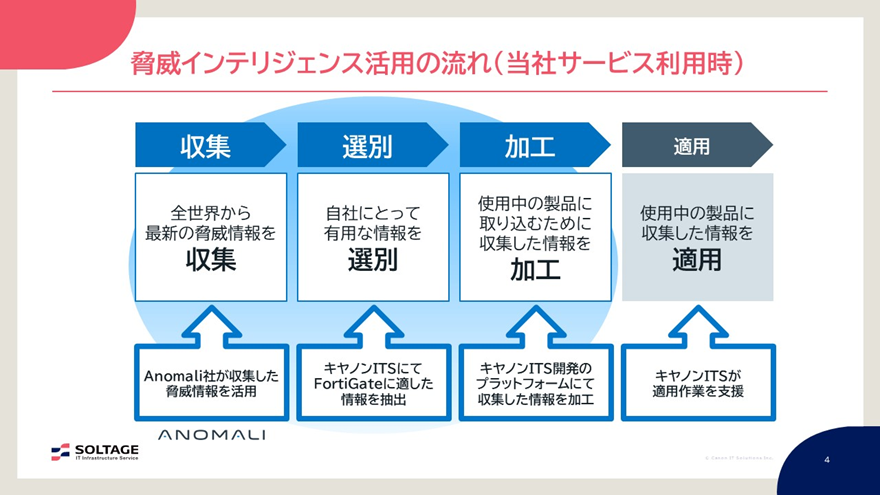

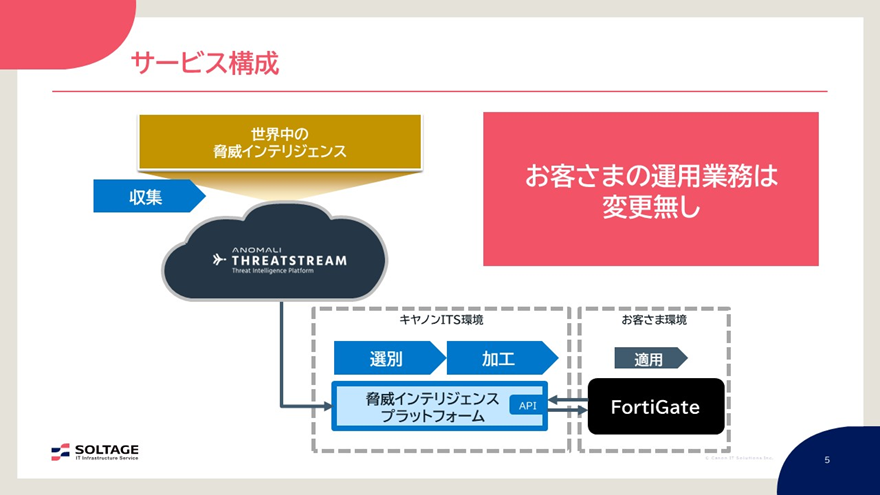

「脅威インテリジェンスプラットフォーム」は、一般的な脅威インテリジェンスの活用手順と変わりはありません。具体的には、全世界から最新の脅威情報を収集し、自社にとって有用な情報を選別して、利用中の製品の状態に合わせて加工・適用する流れです。

世界中に散在している脆弱性情報と同様、自社で最新の脅威インテリジェンスを収集するのは非常に困難です。一方、「脅威インテリジェンスプラットフォーム」を活用すると、Anomali社が収集した脅威情報を活用でき、当社が「FortiGate」に適した情報を抽出します。さらに、当社が開発したプラットフォームで情報を加工し、お客様が使用中の製品に適用します。加えて、設定などの適用作業についても当社が支援いたします。導入しやすい形で「FortiGate」製品のセキュリティ・レベルを上げることが可能です。

具体的なサービス構成としては、Anomali社の「Anomali Threatstream」で情報を収集し、それを当社の環境にある「脅威インテリジェンスプラットフォーム」に取り込みます。「FortiGate」製品に有効な情報を抽出して加工した上で、お客様の環境からAPI経由で適用することになります。

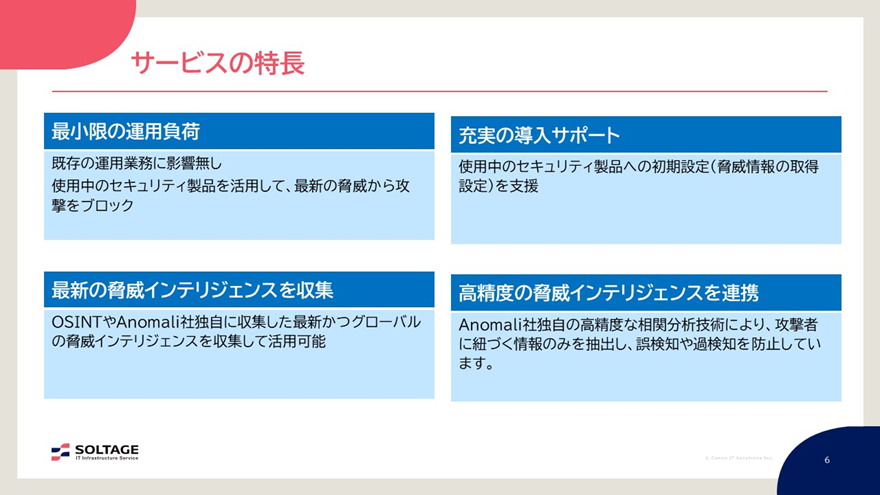

また、脅威情報を活用して攻撃者を最終的にブロックするのは「FortiGate」の機能です。簡単に適用できることと併せて、お客さまの運用業務を一切変更することなく、セキュリティ・レベルを強化できることが、このサービスの特長の1つだと言えます。

その他の特長としては、使用中のセキュリティ製品への初期設定(脅威情報の取得設定)を支援する「充実した導入サポート」などが挙げられます。

加えて、OSINTやAnomali社独自に収集した「最新かつグローバルの脅威インテリジェンスを収集」でき、Anomali社独自の高精度な相関分析技術によって攻撃者に紐づく情報のみを抽出し、誤検知や過検知を防止できる「高精度の脅威インテリジェンスとの連携」なども特長です。効率的に脅威インテリジェンスサービスを適用できます。

「脅威インテリジェンスプラットフォーム」は、対象機器 1台につき月額 3,000円で利用可能です。一般的な脅威インテリジェンスサービスと比べて、あらゆる規模の企業でも導入しやすい価格帯を設定しています。また、「脅威インテリジェンスプラットフォーム」は業務負荷がかからず、お任せ運用という形で提供しております。運用負荷をかけずにゼロデイ攻撃などへの対策を実現したいという方は、ぜひご検討ください。

また、脅威インテリジェンスは、「UTM(Unified Threat Management)」やネットワーク機器だけでなく「EDR(Endpoint Detection and Response)」やマルウェア対策など様々なセキュリティ製品に対して適用可能です。「FortiGate」以外の製品を併せて脅威インテリジェンスを活用されたい方も、Anomali社の販売パートナーである当社にご相談ください。

関連するソリューション・製品

- 脆弱性情報提供サービス

- 事前にお客さまから提供されたシステム構成情報と、キヤノンITSが管理する脆弱性情報収集ツールなどから収集した脆弱性情報をマッチングして、お客さまそれぞれが必要とする脆弱性情報のみを提供するサービスです。

- ゼロデイ攻撃対策サービス 脅威インテリジェンスプラットフォーム

- 脅威インテリジェンスプラットフォームは大きなコスト・運用負担を伴わず製品ベンダーが未対応の脆弱性を狙ったゼロデイ攻撃への対策が可能なサービスです。複数の企業や団体が提供する脅威情報をお客さまが使用しているセキュリティ製品に自動で連携します。本サービスを利用することで、お客さまの製品は新たな脅威情報を狙った攻撃にいち早く対応可能になります。