サイバー攻撃、待ったなし! 企業セキュリティの未来戦略テクニカルレポート

公開日:2025年4月22日

R&D本部DI部 シニアITアーキテクトの小林です。クラウド技術やモバイル環境の発展により、私たちは場所を選ばず企業システムにアクセスできる便利な時代を迎えました。しかし、その一方でランサムウェアなどのサイバー攻撃が急増し、ニュースでも頻繁に取り上げられています。 ランサムウェアとは、悪意のあるプログラムの一種で、感染したコンピュータのデータを暗号化し、もとに戻す代わりに身代金(ランサム)を要求するサイバー攻撃に使われます。企業の重要なシステムが狙われるケースが多く、深刻な被害を引き起こしています。企業のシステムがますます複雑化するなか、こうしたサイバー攻撃にどう備えるべきかが大きな課題となっています。今、すべての企業に「高いセキュリティ意識」が求められているのです。 今回は、今後必要とされるセキュリティ対策の動向について、わかりやすくご紹介します。

企業の情報システムを取り巻く環境変化

クラウドの普及やDXの加速により、企業の情報システム環境は大きく変化しています。「オンプレミス環境」中心の運用から、「所有から利用へ」のシフトが進み、「パブリッククラウド」や「SaaS」の活用が一般化。セキュリティ対策もより重要視されています。このような変化を象徴する具体的な事例として、以下のふたつをご紹介します。

「オンプレミス環境」から「パブリッククラウド」「SaaS」の活用へ

近年、さまざまな調査会社のレポートでも示されているように、日本国内でもインターネット経由でクラウドサービスを利用する「パブリッククラウド」の活用が進んでいます。

当初は、パブリッククラウドにデータを預けることに対する不安もありましたが、理解が深まるにつれてその抵抗感は薄れました。現在では「クラウドファースト」や「クラウドスマート」といった考え方が浸透し、クラウド環境を積極的に活用する流れが加速しています。さらに、クラウド上で業務アプリを利用できる「SaaS(Software as a Service)」の選択肢も増え、多くの企業が業務に必要な機能を手軽かつ低コストで導入できるようになりました。

この変化は「所有から利用へ」というトレンドとしても知られています。従来のように社内でサーバーやソフトウェアを管理・運用する「オンプレミス環境」だけでなく、「パブリッククラウド」や「SaaS」など外部のサービスを組み合わせて活用する企業システムのつくり方が、今や一般的になりつつあります。

企業ネットワーク構成の複雑化

これまで、企業ネットワーク内からインターネットへアクセスする際は、本社や自社データセンターといった、セキュリティ対策が施されている事業拠点を経由します。しかし、コロナ禍をきっかけにテレワークが急速に普及し、さらに取引先との情報連携も増加。これにより、企業ネットワーク外からのアクセスが当たり前となりました。

「パブリッククラウド」や「SaaS」の利用が拡大したことで、従来のインターネット接続の帯域が不足し、通信が混雑してスムーズにデータを送れないケースも増えています。この課題に対応するため、単に帯域を増強するだけでなく、本社や自社データセンターを経由せず、各拠点や事業所から直接「SaaS」にアクセスできる「インターネットブレイクアウト」の導入が進んでいます。また、事業拠点間の接続を従来の閉域網ではなくインターネット経由に切り替えるネットワークとセキュリティの機能を統合したクラウドサービス「SASE (Secure Access Service Edge)」の活用も広がり、企業ネットワークはますます複雑化しています。

企業にとってのセキュリティのあり方とは

ITの分野では、安全に運用できる環境を「セキュア(Secure)」と表現します。事業を継続するうえで、セキュリティの確保は不可欠であり、これまでも多くの企業がセキュリティ投資を行ってきました。しかし現在では、企業ネットワークや情報システムがますます複雑化し、従来の対策だけでは十分とは言えません。より高度で柔軟なセキュリティ対策が求められています。

目指す状態

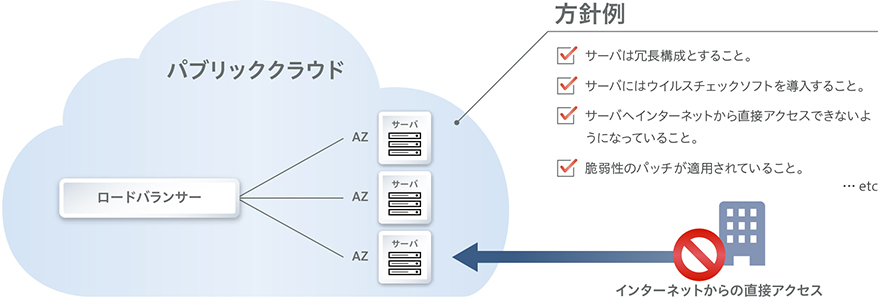

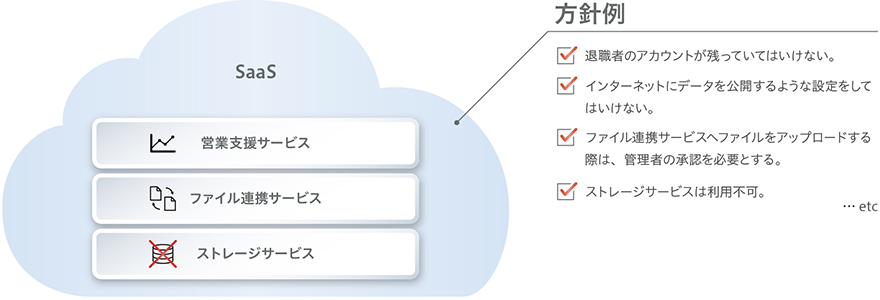

- 「パブリッククラウド」や「SaaS」などのセキュリティ設定の方針が定められている(統制の定義)

- 統制が効いた状態を可能な限り早期に構築する

- 管理対象の具体例:H/W(ハードウェア)、S/W(ソフトウェア)、ID(アカウント)、権限、「SaaS」利用契約、セキュリティ設定など

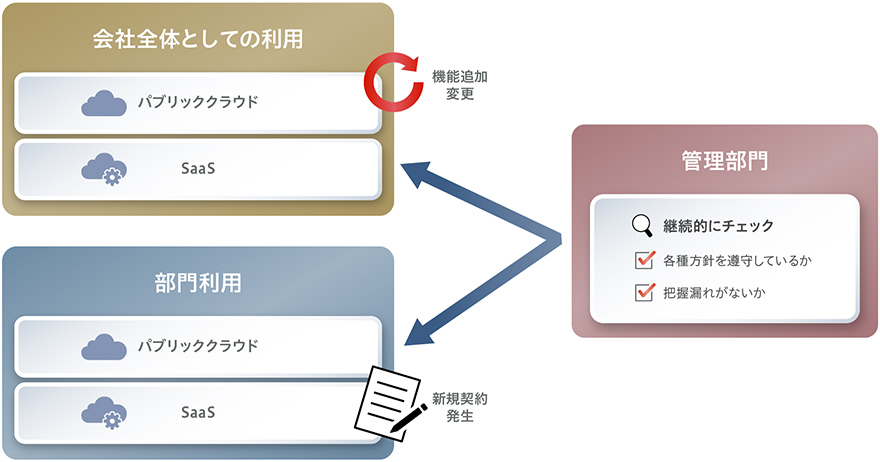

- 管理対象を網羅/把握する

- さらに情報システムの変化に追随してその状態を維持し続ける

現在の企業には、こういった環境を整えるためのシステム設計・構築に加え、セキュアな状態を維持するための運用設計や運用サービスが求められています。

これからの時代に求められる企業のセキュリティ対策

企業のIT環境が急速に変化している今、これからのセキュリティ対策には、従来とは異なるアプローチが必要です。以下では、現在の課題とその対応策についてご紹介します。

台帳管理から、自動検出へ

多くの企業では、「パブリッククラウド」や「SaaS」を利用する際は事前に申請が必要とされ、IT資産はそれらの申請に基づいた「台帳」で一元的に管理されています。しかし、各部門が独自に契約を行うと、申請を経ずにサービスを利用できてしまうため、申請漏れが発生する可能性があります。その結果、IT資産の「台帳」がすべての利用状況を網羅できず、実態と乖離してしまうケースが生じてしまいます。

また、「台帳」に記載されていないIT資産は「シャドーIT」と呼ばれます。「シャドーIT」は企業の管理部門の統制下にないため、設定ミスやセキュリティの不備が発生しやすく、情報漏洩やサイバー攻撃のリスクを高める要因となりかねません。

こうした課題に対応するため、近年では「シャドーIT」を含めたIT資産を自動で検知し、可視化するソリューションが登場しています。今後は、従来の「申請ベースの台帳管理」から、「自動検出されたIT資産の情報をもとに管理する」方式へとシフトしていくでしょう。

変更時の検査から、継続的検査へ

こうした課題に対応するため、システム全体を継続的に検査するという流れが生まれています。あらかじめポリシーを設定し、それが順守されているかをシステム全体で継続的に検査することで、予期せぬ変更やポリシーの適用漏れを検出する手法が、今後のセキュリティ検査の主流となるでしょう。

インターネット経由でアクセスされるシステムでは、脆弱性検査を含むセキュリティ検査が不可欠です。

「オンプレミス環境」では、システムに変更が加えられた際に、その変更箇所に対して個別に検査を実施してきました。しかし、「パブリッククラウド」上のシステムや「SaaS」は、変更頻度が高く、さらにクラウドベンダーによって設定のデフォルト値が変更される可能性もあるため、どの部分が変更されたのかを把握するのが難しくなっています。

侵入の防止に加え、被害の軽減対策(ダメージコントロール)も

従来のセキュリティモデルでは、企業ネットワークとインターネットの境界にファイアウォールなどのセキュリティ機器を配置し、不正なアクセスを防ぐ「境界防御」が主流です。このモデルでは、外部からの侵入を防ぐことに重点を置き、情報システムを守る仕組みが構築されています。

しかし、「境界防御」では社内ネットワークへ侵入されないことを前提にしているため、かえって内部のセキュリティ設定が甘くなりがちです。たとえば、強度の低いパスワード設定や不要な高レベル権限の付与などが行われるケースがあります。その結果、一度侵入を許してしまうと、社内の複数のシステムに被害が広がるリスクが高まります。実際、「ランサムウェア」が深刻な被害を引き起こしているのも、「境界防御」に頼りすぎていることが要因だといえます。

万が一侵入された場合でも、被害を最小限に抑える対策も必要です。以下に、その具体的な対策をご紹介します。

- バックアップデータは、ネットワークから切り離したところに置く

- 情報システムの利用傾向を継続的に分析することで、通常時と異なる挙動を早期に発見する

- 検知後の迅速な対応。あらかじめ手順を定め、検知内容に応じて自動的に対処を実行する

- 各IDには、仕事をする上で必要最小限の権限しか与えない(特権最小の原則)

- IDのライフサイクル管理をタイムリーに行う

- 企業ネットワークを小さく区切って必要なアクセスしか通さない(マイクロセグメンテーション)

近年では、企業ネットワーク内部からの被害も考慮し、ネットワークの内外を問わずすべてのアクセスを検証し、安全性を確認する「ゼロトラスト」という新たなセキュリティモデルが注目されています。

「ゼロトラスト」は、導入や運用にコストがかかるといった課題もありますが、その一方で情報漏えいや攻撃被害のリスクを社内外で低減できることに加え、セキュリティ管理の効率化にもつながるなど、多くのメリットがあります。そのため、導入を進める企業が増えています。

セキュリティ対策はいつ検討すべき?

セキュリティ対策は、システムの企画段階など、開発の上流工程から検討を開始することが重要です。下流工程で問題が見つかった場合、十分な対策ができず、その場しのぎの対応に陥るリスクも高まります。例えば、開発が完了した後にセキュリティの問題が発覚すると、対応が困難になり、修正コストも大幅に増加します。

さらに、システムのリリース後も、業務アプリの継続的な改善においてセキュアな状態を維持する仕組みが必要です。そのため、セキュリティを自動的かつ継続的に監視・確認できる体制を、早い段階で構築することが不可欠です。

複雑化する企業システムとセキュリティの新たな考え方

本コラムでは、企業システムの構成が多様化し、企業ネットワークがますます複雑化している現状について触れました。また、こうした変化を踏まえ、セキュリティの観点から求められる対応についてもご紹介しました。

弊社、R&D本部DI部では、本コラムで述べたポイントを考慮し、セキュリティソリューションの調査やシステム設計に関するガイドの作成に取り組んでいます。セキュアなシステムの構築・運用をご検討の際は、ぜひ弊社までご相談ください。

筆者紹介

小林 巧

R&D本部 DI部所属。シニアITアーキテクト。自社パッケージ開発/業務システム開発/インフラ構築/システム運用の各種案件に従事。2014年より現職。インフラ領域の技術革新を企業インフラへ取り込むための研究開発に取り組む。