SonicWall UTMアプライアンス

VPN

-

QSonicWallのVPN接続数はどのように数えるの?

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

SonicWallでは、VPNの接続について「サイト間VPN」と「リモートアクセスVPN」の2通りの方法をサポートしており、それぞれについて最大接続数が定義されています。

【サイト間VPN ~SonicWall対向でVPN接続を行う場合】

「サイト間VPN」とは、SonicWall対向でVPNを行う構成を指します。

この場合、相手先ネットワークに存在する端末の数に関わらず、VPNトンネルの相手先となるSonicWall1台につき、1つのポリシーを設定します。

このポリシーは、「サイト間VPN接続数」の値を上限として設定することが可能です。

なお、この構成でVPN接続を行う際には、SonicWallのLAN側端末にVPNクライアントソフトを導入する必要はありません。

【リモートアクセスVPN ~SonicWall 対 VPNクライアントでVPN接続を行う場合】

「リモートアクセスVPN」とは、VPNクライアントからSonicWallに対してVPNアクセスを行う構成を指します。

購入された時点では「VPNクライアント付属数」の値まで同時接続が可能です。

-

QグローバルVPNクライアントの動作環境は?

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

【グローバルVPNクライアントのソフトウエア動作環境】

対応OS 日本語 Microsoft

Windows 7 ※1

Windows 8 ※2

Windows 8.1

Windows 10-

※1

グローバルVPNクライアント Ver.4.2以降で対応しています。

-

※2

グローバルVPNクライアント Ver.4.7以降で対応しています。

-

※1

-

QグローバルVPNクライアントのダウンロード方法は?

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

グロバールVPNクライアント(GVC)のダウンロード方法についてご案内します。

-

※

SonicWallへの登録が完了していない場合、GVCのダウンロードができませんのでご注意ください。

また、GVCをご利用になるには、ライセンスサーバとの同期が完了している必要があります。

SonicWallへの登録につきましては、こちらをご覧ください。

【GVCの入手方法】

-

SonicWall Webサイト、MySonicWallへアクセスを行います。

-

ログインが完了しますと、ホーム画面が表示されます。画面左部の[ダウンロード]から[無料ダウンロード]をクリックします。

-

[無料ダウンロード]が表示されますので、「言語設定」で「Japanese」を選択し、「ソフトウエア種別」から[Global VPV Client]を選択してください。

-

[Global VPN Client]のリンクをクリックすると最新版のGVCダウンロードが始まります。

過去のバージョンをダウンロードしたい場合、[追加のソフトウエアバージョン]をクリックしてください。

-

※

ダウンロードを行う前にGVCのリリースノートをご参照ください。

リリースノートは「Relese Note」よりダウンロード可能です。

-

※

-

※

-

QVPN設定例 < SonicWall対向 >

-

A

- ■対象

- SonicAWLL TZシリーズ、NSAシリーズ

- ■内容

-

SonicWallシリーズ対向でVPN通信を行う際の設定例を紹介します。

なお、VPN接続は双方のネットワーク環境によってSonicWallの設定内容が異なりますので、以下をご参照ください。

-

QVPN設定例 - SonicWall対向 -(一方が固定のグローバルIPアドレスを持ち、もう一方が可変(動的)のグローバルアドレスをリースされる場合)

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

一方のSonicWallが固定のグローバルアドレスを持ち、もう一方のSonicWallが可変(動的)のグローバルアドレスをリースされる場合のVPN設定例をご案内します。

ここでは以下のネットワーク構成を想定しています。

【1. 対向拠点のLAN側ネットワークの登録】

SonicWall管理画面[ネットワーク]-[アドレスオブジェクト]の「アドレスオブジェクト」において追加ボタンをクリックし、以下の設定を各SonicWallで行ってください。

本社 支店 名前 任意の名称を入力 任意の名称を入力 ゾーンの割り当て VPN ←(本社と同じ) タイプ ネットワーク ←(本社と同じ) ネットワーク 192.168.2.0

(支店LANのネットワークアドレス)192.168.1.0

(本社LANのネットワークアドレス)サブネットマスク 255.255.255.0

(支店LANのサブネットマスク)255.255.255.0

(本社LANのサブネットマスク)【2. VPNの設定】

VPN接続を行う際に使用する鍵交換方式によって、SonicWallの設定内容が異なります。

<鍵交換方式にIKEを使用する場合>

-

SonicWall管理画面[VPN]-[設定]において、以下の設定を確認してください。

本社 支店 VPNを有効にする チェック ←(本社と同じ) ファイアウォール識別子 任意の英数字を入力 任意の英数字を入力 -

同画面の「VPNポリシー」の追加ボタンをクリックし、以下の設定を各SonicWallにて行ってください。

[一般]

本社 支店 認証種別 IKE(事前共有鍵を使用) ←(本社と同じ) 名前 任意の名称を入力 任意の名称を入力 プライマリIPSecゲートウェイ名

またはアドレス0.0.0.0 100.100.100.1

(本社SonicWallのWAN IP)セカンダリIPSecゲートウェイ名

またはアドレス空欄 ←(本社と同じ) 事前共有鍵 任意の4~128文字の

英数字を入力←(本社と同じ) 事前共有鍵の

確認同上 ←(本社と同じ) ローカル IKE ID

(オプション)SonicWall 識別子 ←(本社と同じ) 本社の

「ファイアウォール識別子」支店の

「ファイアウォール識別子」ピアIKE ID

(オプション)SonicWall 識別子 ←(本社と同じ) 支店の

「ファイアウォール識別子」本社の

「ファイアウォール識別子」[ネットワーク]

本社 支店 ローカルネットワークをリストより選択 チェック ←(本社と同じ) X0 サブネット ←(本社と同じ) 対象先ネットワークをリストより選択 チェック ←(本社と同じ) 【1】で作成した「支店LAN」の

アドレスオブジェクトを指定【1】で作成した「本社LAN」の

アドレスオブジェクトを指定[プロポーザル]

本社 支店 鍵交換モード アグレッシブモード ←(本社と同じ) DH グループ グループ2 ←(本社と同じ) 暗号化 3DES ←(本社と同じ) 認証 SHA1 ←(本社と同じ) 存続期間(秒) 28800 ←(本社と同じ) プロトコル ESP ←(本社と同じ) 暗号化 3DES ←(本社と同じ) 認証 SHA1 ←(本社と同じ) Perfect Forword Securityを有効にする チェックなし ←(本社と同じ) DH グループ - - 存続期間(秒) 28800 ←(本社と同じ) [詳細]

本社 支店 キープアライブを有効にする チェックなし ←(本社と同じ) このVPNポリシーに対して自動アクセスルール生成をしない チェックなし ←(本社と同じ) XAUTHを利用したVPNクライアントの認証を要求する チェックなし ←(本社と同じ) Windowsネットワーキング(NetBIOS)ブロードキャストを有効にする チェックなし ←(本社と同じ) マルチキャストを有効にする チェックなし ←(本社と同じ) TCP高速化を要求する チェックなし ←(本社と同じ) NATポリシーを適用する チェックなし ←(本社と同じ) このSAを経由しての管理 「HTTP」にチェック ←(本社と同じ) このSAを経由してのユーザログイン チェックなし ←(本社と同じ) デフォルトLANゲートウェイ(オプション) 空欄 ←(本社と同じ) VPNポリシーの適用先 ゾーン WAN ←(本社と同じ)

<鍵交換方式に手動鍵を使用する場合>

-

SonicWall管理画面[VPN]-[設定]において、以下の設定を確認してください。

本社 支店 VPNを有効にする チェック ←(本社と同じ) ファイアウォール識別子 任意の英数字を入力 任意の英数字を入力 -

同画面の「VPNポリシー」の追加ボタンをクリックし、以下の設定を各SonicWallにて行ってください。

[一般]

本社 支店 認証種別 マニュアルキー ←(本社と同じ) 名前 支店の

「ファイアウォール識別子」本社の

「ファイアウォール識別子」IPSec ゲートウェイ名

またはアドレス0.0.0.0 100.100.100.1

(本社SonicWallのWAN IP)[ネットワーク]

本社 支店 ローカルネットワークをリストより選択 チェック ←(本社と同じ) X0 サブネット ←(本社と同じ) 対象先ネットワークをリストより選択 チェック ←(本社と同じ) 【1】で作成した「支店LAN」の

アドレスオブジェクトを指定【1】で作成した「本社LAN」の

アドレスオブジェクトを指定[プロポーザル]

本社 支店 受信 SPI 任意の0~9、A~Fからなる

文字列を入力本社の送信 SPIと同じ値 送信 SPI 任意の0~9、A~Fからなる

文字列を入力本社の受信 SPIと同じ値 プロトコル ESP ←(本社と同じ) 暗号化 3DES ←(本社と同じ) 認証 SHA1 ←(本社と同じ) 暗号化鍵 任意の0~9、A~Fからなる

文字列を入力

(文字長は暗号化方法による)←(本社と同じ) 認証鍵 任意の0~9、A~Fからなる

文字列を入力

(文字長は暗号化方法による)←(本社と同じ) [詳細]

本社 支店 このVPNポリシーに対して自動アクセスルール生成をしない チェックなし ←(本社と同じ) Windowsネットワーキング(NetBIOS)ブロードキャストを有効にする チェックなし ←(本社と同じ) NATポリシーを適用する チェックなし ←(本社と同じ) このSAを経由しての管理 「HTTP」にチェック ←(本社と同じ) このSAを経由してのユーザログイン チェックなし ←(本社と同じ) デフォルトLANゲートウェイ(オプション) 空欄 ←(本社と同じ) VPNポリシーの適用先 インターフェース X1 ←(本社と同じ)

-

-

QVPN設定例 - SonicWall対向 - (双方のSonicWallが固定のグローバルアドレスを持つ場合)

-

A

- ■対象

- SonicWall 全シリーズ

- ■内容

-

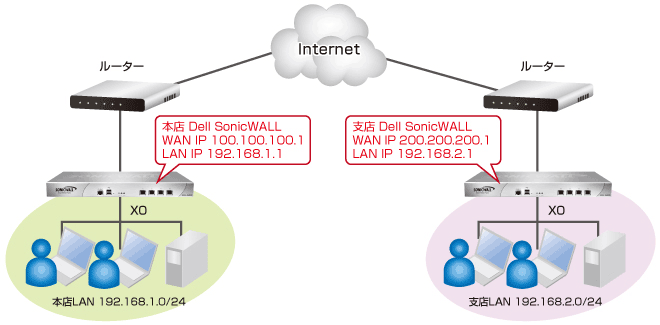

固定のグローバルアドレスを持つSonicWall同士でVPN接続を行う場合の設定例をご案内します。

ここでは以下のネットワーク構成を想定しています。

【1. 対向拠点のLAN側ネットワークの登録】

SonicWall管理画面[ネットワーク]-[アドレスオブジェクト]の「アドレスオブジェクト」において追加ボタンをクリックし、下記設定を各SonicWallで行ってください。

本社 支店 名前 任意の名称を入力 任意の名称を入力 ゾーンの割り当て VPN ←(本社と同じ) タイプ ネットワーク ←(本社と同じ) ネットワーク 192.168.2.0

(支店LANのネットワークアドレス)192.168.1.0

(本社LANのネットワークアドレス)サブネットマスク 255.255.255.0

(支店LANのサブネットマスク)255.255.255.0

(本社LANのサブネットマスク)【2. VPNの設定】

VPN接続を行う際に使用する鍵交換方式によって、SonicWallの設定内容が異なります。

<鍵交換方式にIKEを使用する場合>

-

SonicWall管理画面[VPN]-[設定]において、以下の設定を確認してください。

本社 支店 VPNを有効にする チェック ←(本社と同じ) -

同画面の「VPNポリシー」の追加ボタンをクリックし、以下の設定を各SonicWallにて行ってください。

[一般]

本社 支店 認証種別 IKE(事前共有鍵を使用) ←(本社と同じ) 名前 任意の名称を入力 任意の名称を入力 プライマリIPSecゲートウィ名

またはアドレス200.200.200.1

(支店SonicWallのWAN IP)100.100.100.1

(本社SonicWallのWAN IP)セカンダリIPSecゲートウェイ名

またはアドレス空欄 ←(本社と同じ) 事前共有鍵 任意の4~128文字の

英数字を入力←(本社と同じ) 事前共有鍵の

確認同上 ←(本社と同じ) ローカル IKE ID

(オプション)IPアドレス ←(本社と同じ) 空欄 ←(本社と同じ) ピアIKE ID

(オプション)IPアドレス ←(本社と同じ) 空欄 ←(本社と同じ) [ネットワーク]

本社 支店 ローカルネットワークをリストより選択 チェック ←(本社と同じ) X0 サブネット ←(本社と同じ) 対象先ネットワークをリストより選択 チェック ←(本社と同じ) 【1】で作成した「支店LAN」の

アドレスオブジェクトを指定【1】で作成した「本社LAN」の

アドレスオブジェクトを指定[プロポーザル]

本社 支店 鍵交換モード メインモード ←(本社と同じ) DH グループ グループ2 ←(本社と同じ) 暗号化 3DES ←(本社と同じ) 認証 SHA1 ←(本社と同じ) 存続期間(秒) 28800 ←(本社と同じ) プロトコル ESP ←(本社と同じ) 暗号化 3DES ←(本社と同じ) 認証 SHA1 ←(本社と同じ) Perfect Forword Securityを有効にする チェックなし ←(本社と同じ) DH グループ - ←(本社と同じ) 存続期間(秒) 28800 ←(本社と同じ) [詳細]

本社 支店 キープアライブを有効にする チェックなし ←(本社と同じ) このVPNポリシーに対して自動アクセスルール生成をしない チェックなし ←(本社と同じ) XAUTHを利用したVPNクライアントの認証を要求する チェックなし ←(本社と同じ) Windowsネットワーキング(NetBIOS)ブロードキャストを有効にする チェックなし ←(本社と同じ) マルチキャストを有効にする チェックなし ←(本社と同じ) TCP高速化を要求する チェックなし ←(本社と同じ) NATポリシーを適用する チェックなし ←(本社と同じ) このSAを経由しての管理 「HTTP」にチェック ←(本社と同じ) このSAを経由してのユーザログイン チェックなし ←(本社と同じ) デフォルトLANゲートウェイ(オプション) 空欄 ←(本社と同じ) VPNポリシーの適用先 ゾーン WAN ←(本社と同じ)

<鍵交換方式に手動鍵を使用する場合>

-

SonicWall管理画面[VPN]-[設定]におきまして、以下の設定を確認してください。

本社 支店 VPNを有効にする チェック ←(本社と同じ) -

同画面の「VPNポリシー」の追加ボタンをクリックし、以下の設定を各SonicWallにて行ってください。

[一般]

本社 支店 認証種別 マニュアルキー ←(本社と同じ) 名前 任意の名称を入力 任意の名称を入力 IPSec ゲートウェイ名

またはアドレス200.200.200.1

(支店SonicWallのWAN IP)100.100.100.1

(本社SonicWallのWAN IP)[ネットワーク]

本社 支店 ローカルネットワークをリストより選択 チェック ←(本社と同じ) X0 サブネット ←(本社と同じ) 対象先ネットワークをリストより選択 チェック ←(本社と同じ) 【1】で作成した

アドレスオブジェクトを指定【1】で作成した

アドレスオブジェクトを指定[プロポーザル]

本社 支店 受信 SPI 任意の0~9、A~Fからなる

文字列を入力本社の送信 SPIと同じ値 送信 SPI 任意の0~9、A~Fからなる

文字列を入力本社の受信 SPIと同じ値 プロトコル ESP ←(本社と同じ) 暗号化 3DES ←(本社と同じ) 認証 SHA1 ←(本社と同じ) 暗号化鍵 任意の0~9、A~Fからなる

文字列を入力

(文字長は暗号化方法による)←(本社と同じ) 認証鍵 任意の0~9、A~Fからなる

文字列を入力

(文字長は暗号化方法による)←(本社と同じ) [詳細]

本社 支店 このVPNポリシーに対して自動アクセスルール生成をしない チェックなし ←(本社と同じ) Windowsネットワーキング(NetBIOS)ブロードキャストを有効にする チェックなし ←(本社と同じ) NATポリシーを適用する チェックなし ←(本社と同じ) このSAを経由しての管理 「HTTP」にチェック ←(本社と同じ) このSAを経由してのユーザログイン チェックなし ←(本社と同じ) デフォルトLANゲートウェイ(オプション) 空欄 ←(本社と同じ) VPNポリシーの適用先 インターフェース X1 ←(本社と同じ)

-

-

QVPN設定例 < 対 グローバルVPNクライアント >

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

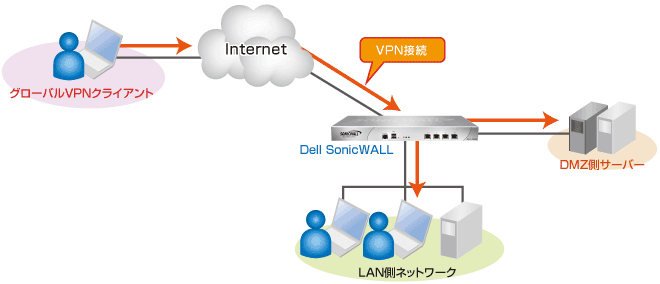

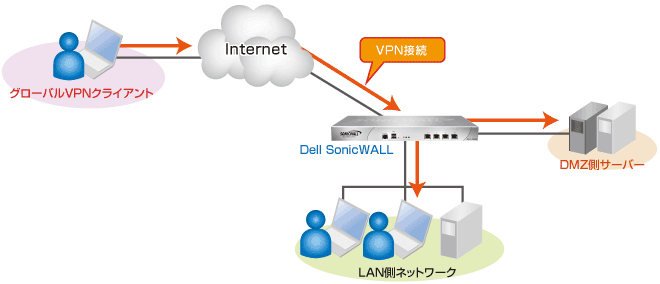

固定のグローバルIPを持つSonicWallと、「グローバルVPNクライアント」の設定例をご案内します。

SonicWallでは、SAとして工場出荷時から設定されている「WAN GroupVPN」を使用します。

ここでは以下のネットワーク構成を想定しています。

【本社(SonicWall側の設定)】

SonicWall管理画面[VPN]-[設定]

VPNポリシー WAN GroupVPN 「有効」チェックボックスをON 以降にWAN GroupVPNポリシーの設定画面(WAN GroupVPN項目のノートパッドアイコンをクリック)についてご案内します。

[一般]

セキュリティポリシー 認証種別 IKE(事前共有鍵を使用) 名前 WAN GroupVPN 事前共有鍵 任意の4~128文字の英数字を入力 ※1 -

※1.

設定した「事前共有鍵」は、控えておいてください。

[プロポーザル]

IKE(フェーズ1)プロポーザル DH グループ 任意のグループを選択 暗号化 任意の方法を選択 ※2 認証 任意の方法を選択 ※2 存続期間(秒) 28800 IPsec(フェーズ2)プロポーザル プロトコル 任意の方法を選択 ※2 暗号化 任意の方法を選択 ※2 認証 任意の方法を選択 ※2 Perfect Forward Secrecyを

有効にするOFF 存続期間(秒) 28800 -

※2.

「グローバルVPNクライアント」は、暗号化方式として「DES」「3DES」に対応しております。 AESに対応したSonicWallで暗号化方式に「AES」を選択すると、VPNが確立しませんのでご注意ください。

[詳細]

詳細設定 Windowsネットワーキング(NetBIOS)

ブロードキャストを有効にするチェックなし マルチキャストを有効にする チェックなし クライアントに複数のプロポーザルを許可する チェックなし このSAを経由しての管理 「HTTP」にチェック デフォルトゲートウェイ 0.0.0.0 クライアント認証 XAUTH を利用した

VPNクライアントの認証を

要求するチェック ※3 XAUTHに使用する

ユーザグループEveryone 認証されていない

VPNクライアントの

アクセス許可- -

※3.

SonicWall管理画面[ユーザ] - [ローカルユーザ]ページで、以下の手順にてVPNクライアント用のユーザアカウントを作成する必要があります。

-

「ユーザの追加」ボタンをクリックします。

-

「名前」欄に、追加するユーザアカウント名を入力します。

-

「パスワード」欄に設定するパスワードを入力し、「パスワードの確認」を行います。

-

「コメント」に任意のコメントを入力してください。(未入力も可)

-

「VPNアクセス」タブをクリックします。

-

「アクセス不可」からネットワークを選択して「->」ボタンを押して「アクセス許可」に移動します。今回の場合「LAN Subnets」と「DMZ Subnets」を選択します

-

「OK」ボタンをクリックします。

[クライアント]

ユーザ名とパスワードのキャッシュ XAUTHユーザ名とパスワードのクライアントキャッシュ 無効 クライアント接続 仮想アダプターの設定 なし コネクションの制御 トンネルを分割する このゲートウェイを

デフォルトルートに設定するチェックなし クライアントへの初期プロビショニング シンプルクライアントプロビジョニングに

既定の鍵を使用するチェックなし 【グローバルVPNクライアントの設定】

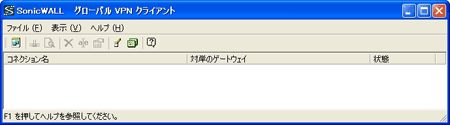

以下の手順でグローバルVPNクライアントの設定を行います。

-

[グローバルVPNクライアント]を開き、「コネクションの作成」ボタンをクリックします。

-

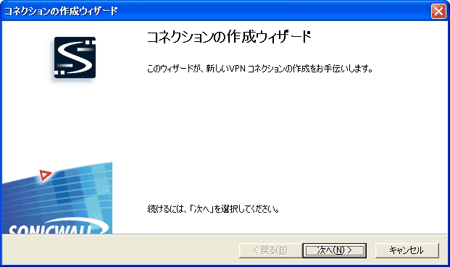

ウィザードが開始されますので、[次へ]をクリックします。

-

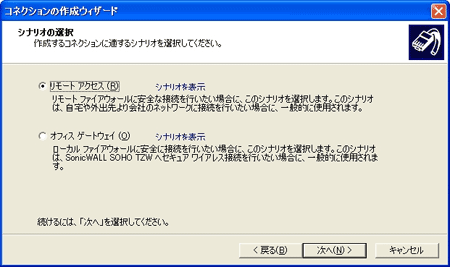

VPNの設定は、対向拠点のSonicWallから直接入手しますので、[リモートアクセス]を選択して[次へ]をクリックします。

-

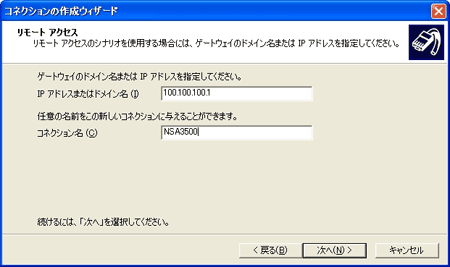

[IPアドレスまたはドメイン名]に、対向拠点のSonicWallのWAN側IPアドレスである「100.100.100.1」を入力し、[コネクション名]には任意の名前を入力して[次へ]をクリックします。

-

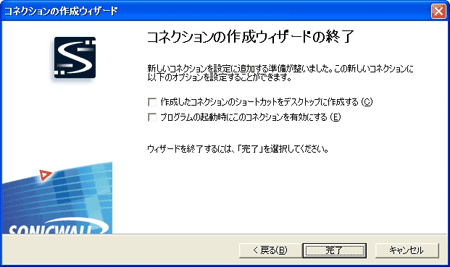

必要に応じてチェックボックスにチェックを入れ、[完了]をクリックしてウィザードを終了します。

【グローバルVPNクライアントからの接続】

以下の手順で、グローバルVPNクライアントからVPNの接続を行います。

-

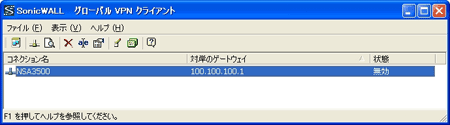

[グローバルVPNクライアント]を開き、作成したコネクションをダブルクリックします。

-

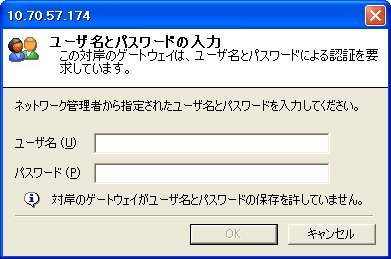

このダイアログが表示されたら、事前共有鍵を入力して[OK]をクリックします。

-

ユーザー認証を要求されますので、SonicWallで設定したユーザ名とパスワードを入力します。なお、ユーザー認証を二度要求されますが、二度とも同じユーザーアカウントを入力してください。

-

これでIKEのPhase1が完了します。

引き続き、VPNの相手先となるネットワークへの通信を行うことによって、Phase2が完了して接続が完了します。

-

※1.

-

QSSL-VPNを利用したリモートアクセスについて

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

SSL-VPNを利用したリモートアクセスについてご案内します。

【IPSec VPNの問題点】

近年、インターネットを利用したセキュアなリモートアクセスとして「IPSec VPN」が多く利用されていますが、インターネットへの接続形態が多様化するとともに、以下のような問題点が浮上してきました。

- 通信パケットのカプセル化により、フラグメンテーション(断片化)が発生して通信速度が低下する。

- フラグメントに対応していないネットワーク機器が経路上に存在すると、通信ができなくなる。

- 「NAT越え」に対応(NATトラバーサル、IPSecパススルーなど)したネットワーク機器を用意しないと、通信が不安定になることがある。

- VPNクライアントソフトの動作環境を満たしていないマシンからは通信ができない。

SonicWallでは、これらIPSec VPNの問題点を解決するリモートアクセス手段として、「SSL(Secure Sockets Layer)-VPN」を利用することが可能です。

【SonicWallにおけるSSL-VPNの特長】

- リモートクライアントの接続場所に関係なく利用可能なため、ユーザの利便性が更に向上。

- SSL-VPN用のポータルサイト(カスタマイズ可)を構築可能。

-

標準的なWebブラウザーよりSonicWallのポータルサイトへアクセスし、以下のSSL-VPN接続が可能。

「ブックマーク接続」:端末に特別なソフトをインストールすることなく、ポータルサイトのブックマークリンクよりSSL-VPNを利用可能。

(RDP5-ActiveX/RDP5-Java/VNC/Telnet/SSHv1/SSHv2に対応。)

「NetExtender接続」:専用モジュールであるSSL-VPN NetExtenderを使用することにより、TCP/IP全般の通信に対応。

NetExtenderはポータルサイトより自動でダウンロード&インストール。

(Windows、Linux、MacなどのOSに対応。) - SSL-VPN経由の通信に対してもアクセスルールおよびUTM機能(ゲートウェイアンチウイルス、アンチスパイウェア、IPSなど)を適用することが可能。

- スマートフォンやタブレット端末(iOS、Android)にも対応。

-

QSSL-VPNの接続イメージについて

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

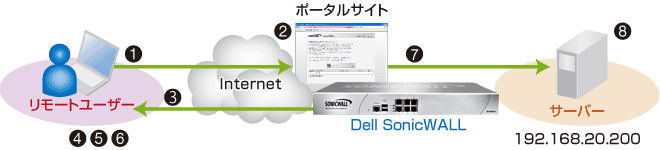

SSL-VPNを利用したリモートアクセスについてご案内します。

-

SonicWallのポータルサイトへアクセス

-

ユーザー認証/アクセスポリシーチェック

-

ActiveX(Windows OSの場合)のダウンロード

-

PPPインターフェースの作成

-

ローカルIPアドレスの割り当て(192.168.20.2)

-

クライアントソフトの起動(Outlook、Notes、エクスプローラなどのクライアントソフトウエア)

-

サーバアクセス

-

192.168.20.2 ⇒ 192.168.20.200の通信が確立

-

-

QSSL-VPN NetExtenderの動作環境は?

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ(TZ180を除く)

- ■内容

-

SSL-VPN NetExtender のソフトウエア動作環境

対応OS Windows 8.1

Windows 10Linux(32/64bit)

Fedora Core 15

Ubuntu 11.10

Open SUSE 10.3 - ■注意事項

-

SSL-VPN NetExtender のインストールには、管理者権限が必要となります。

NetExtenderおよびブラウザ、Javaのバージョンは最新の状態でご利用いただくことを推奨します。

-

QSSL-VPN設定例

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ(TZ180を除く)

- ■内容

-

固定のグローバルアドレスを持つSonicWallと「SSL-VPN NetExtender」の設定例をご案内します。

ここでは以下のネットワーク構成を想定しています。

【前提条件】

- 使用している機器において、SonicOS Enhanced 5.2以降を利用。

- SonicWallのWAN側IPアドレスは固定のIPアドレスを設定。

- SonicWall本体とライセンスサーバーとの同期が完了している状態。

- リモートクライアントがSSL-VPN NetExtenderの動作環境を満たしている。

- SonicWall上でDHCPサーバ機能を利用している場合、リモートクライアントに割り当てるIPアドレスをプール範囲に含まないようにする。

【SonicWall側の設定】

-

※

管理画面上部に“監視、調査、管理、簡易設定”タブが表示されている場合は、画面左下のナビゲーションモード切替アイコンをクリックいただき、表示を旧ナビゲーションモードへ切り替えた上で作業を実施ください。

< 1. SonicWall管理画面[ネットワーク]-[アドレスオブジェクト] >

「アドレスオブジェクト」の[追加]をクリックするとダイアログボックスが表示されますので、以下のように入力します。

名前 SSLVPN IP pool ゾーンの割り当て SSLVPN タイプ 範囲 開始アドレス 192.168.20.20 終了アドレス 192.168.20.30 < 2. SonicWall管理画面[SSL-VPN]-[サーバ設定] >

SSL-VPN接続を行うゾーンを選択します。

ゾーンのSSL VPN状況 LAN 無効 WAN 有効 DMZ 無効 WLAN 無効 < 3. SonicWall管理画面[SSL-VPN]-[クライアント設定] >

SSL-VPN接続を行うリモートクライアントに割り当てるIPアドレスやSSL-VPN NetExtenderの動作設定を行います。

SSL VPNクライアントアドレス範囲 インタフェース X0 NetExtender 開始IP 192.168.20.20 NetExtender 終了IP 192.168.20.30 DNSサーバ 1 既定のDNS設定 DNSサーバ 2 0.0.0.0 DNSドメイン ユーザドメイン LocalDomain WINSサーバ 1 任意 WINSサーバ 2 0.0.0.0 NetExtenderクライアント設定 既定のセッションタイムアウト(分) 10 SSLVPNを超えたNetBIOSの有効 無効 クライアントの自動更新の有効 無効 切断後にクライアントを終了 有効 クライアント終了後にアンインストール 有効 クライアント接続プロファイルを作成 無効 クライアント間の通信 無効 ユーザ名とパスワードの保存 ユーザ名とパスワードの保存を禁止 < 4. SonicWall管理画面[SSL-VPN]-[クライアント設定]-[Default Device Profile] >

SSL-VPN接続を行うリモートクライアントに割り当てるIPアドレスやSSL-VPN NetExtenderの動作設定を行います。設定 ネットワークアドレス IP V4 SSLVPN IP pool クライアントルート クライアントルートにSSL-VPNで接続を行うネットワーク情報を設定します。 クライアント設定 DNSサーバ1 既定のDNS設定 DNSサーバ2 0.0.0.0 DNSドメイン (空欄) WINSサーバ1 任意 WINSサーバ2 0.0.0.0 クライアントの自動接続を有効にする 無効 切断後にクライアントを終了 無効 IOS機器のタッチIDを許可する 無効 Android機器の指紋認証を許可する 無効 SSLVPNを超えたNetBIOSを有効にする 無効 クライアント終了後にアンインストール 無効 クライアント接続プロファイルを作成 無効 ユーザ名とパスワードの保存 ユーザ名だけ保存を許可 < 5. SonicWall管理画面[ユーザ]-[ローカルユーザ] >

SSL-VPN接続を行うユーザーを作成します。

[ユーザーの追加]

設定 名前 test パスワード test パスワードの確認 test グループ 所属するグループ Everyone

SSLVPN Services

Trusted UsersVPNアクセス アクセス許可 (SSL-VPNでアクセスを行うネットワーク) < 6. SonicWall管理画面[ネットワーク]-[インターフェース] >

X1の設定画面を開き、外部からポータル画面へのアクセスを許可する設定を行います。

一般 ユーザログイン HTTPSのみ有効 【リモートクライアント側の設定】

- [https://(SonicWall WAN IPアドレス)/sslvpnLogin.html]へアクセスします。

- ポータルサイトへのログイン画面が表示されるため、作成したユーザ名とパスワードを入力し、「ログイン」をクリックします。

- ログイン完了後、仮想オフィス画面が表示されます。

- NetExtenderアイコンをクリックし、SSL-VPN NetExtenderをインストールします。

- インストール完了後、NetExtenderのステータスウィンドウが表示され、SSL-VPN接続が確立されます。

【注意事項】

- SonicWallのネットワークモードとして「L2ブリッジモード」を設定したLANまたはDMZゾーンに対しては、SSL-VPN接続を行うことができません。

- モバイル端末からのブラウザ経由での接続はサポートされていません。

-

QL2TP/IPSec VPN 設定例

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

<1.L2TP/IPSec VPN 構成例>

L2TP/IPSec VPNを利用する場合、リモートアクセスVPNと同様に、本社のSonicWallに固定のグローバルアドレスを割り当てる必要があります。

(L2TPクライアントを利用する環境(リモートクライアント側)では、固定のグローバルアドレスは必須ではありません)。

<2.前提条件>

- SonicWallのWAN側IPアドレスは固定のグローバルIPアドレスを設定してください。

- SonicWall本体とライセンスサーバとの同期が完了している状態にしてください。

- SonicWall上でDHCPサーバを利用している場合、リモートクライアントに割り当てるIPアドレスをプール範囲に含まないようご注意ください。

- リモートクライアント側のL2TPクライアント以外に関する設定、およびSonicWall以外の機器の設定はサポート対象外となります。

<3.L2TP/IPSec VPN 設定例>

-

管理画面[VPN]-[設定]内にある「VPNを有効にする」にチェックが入っているかを確認します。

-

同画面の「VPNポリシー」欄にある「WAN GroupVPN」の「有効」にチェックを入れ、「設定」ボタンをクリックします。

-

VPNポリシー設定画面「一般」タブ内にある「事前共有鍵(例:canonits)」を入力し、「OK」をクリックします。

-

※

リモートクライアント側で事前共有鍵を入力する必要があるため、入力内容を控えます。

-

※

-

管理画面[VPN]-[L2TP サーバ]より、[L2TPサーバを有効にする]にチェックを入れ、[設定]をクリックします。

-

L2TPサーバ設定画面にて以下の設定を行い、「OK」をクリックします。

DNSサーバ1 任意 ローカルL2TP IPプールを使用する チェック 開始IPアドレス 任意 ※ 終了IPアドレス 任意 ※ L2TPで使用するユーザグループ Trusted Users -

※

DHCPリース範囲や他の機器に割り当てたIPアドレスと重複しないようにしてください。

-

※

-

管理画面[ユーザ]-[ローカルユーザ]内にある「ユーザの追加」をクリックします。

-

ユーザ追加画面「設定」タブ内にて任意の「名前(例:canon)」、「パスワード(例:canon)」および「パスワードの確認」を入力します。

-

同画面「グループ」タブにて、所属するグループに「Trusted Users」が表示されていることを確認します。

-

同画面「VPNアクセス」タブ内にて「アクセス不可」欄にある「LAN Subnets」を「アクセス許可」欄に移動後、「OK」をクリックします。

以上で、設定は完了です。

- ■関連情報

-

QL2TPの同時接続上限数

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

SonicWallのL2TPの同時接続上限数は機種により異なります。

各機種の同時接続上限数は以下の通りです。

機種名 同時接続上限数 TZ100/W 50 TZ105 TZ200 TZ205 TZ210 TZ215 NSA240 NSA220W NSA250M NSA2400/NSA2600 75 NSA3500/NSA3600 150 NSA4500/NSA4600 250 各機種の推奨ユーザ数を上回る数のL2TP接続は、SonicWall本体のパフォーマンスに影響が出ることも考えられますので、予めご留意くださるようお願い致します。

-

※

推奨ユーザ数とは、L2TP接続を含むすべての通信に関するユーザ数の合計となります。

-

※