SonicWall UTMアプライアンス

ファイアウォール/ルーティング

-

Q「オプションポート」とは?

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

SonicWallに搭載されている既定LAN・WAN以外のポートは、設定によってさまざまな用途にお使いいただくことが可能です。

具体的な用途としては、主に以下のものがあります。

-

DMZポートとして使用

サーバーなどを設置して、DMZ※として運用します。 WANポートと同じネットワークアドレス範囲、またはプライベートアドレスセグメントとして構築することが可能です。-

※

DMZとは、DeMilitarized Zone(非武装地帯、緩衝地帯)の略です。DMZポートはインターネットと内部ネットワークの間に存在します。インターネットに公開する必要のあるサーバーをDMZポートに設置すれば、SonicWallによって外部からのDoS(Denial of Services)攻撃や不正なアクセスから防御することが可能です。また、LANポートと分離することにより、万一公開サーバーが攻撃されても、LANポートへの被害拡大を防ぎます。

-

※

-

2nd LANポートとして使用

既存のLANポートとは別のプライベートアドレスセグメントを構築することが可能です。 -

2nd WANポートとして使用

2つ目のWANポートとして使用し、既存のWANポートと併せて接続回線の冗長化を行うことが可能です。

【注意事項】

TZ180 Standard OSでは、2nd WANポートの設定を行うことができません。 -

DMZポートとして使用

-

QSonicWallで対応しているサービス停止攻撃は?

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

SonicWallでは標準のファイアウォール機能として、以下の22種類のサービス停止攻撃(スキャニング攻撃も含む)に対応しています。

-

Back Orifice Attack

Back Orifice Attackは、対象のコンピューターで実行すると攻撃者が画面とキーボードコマンドのコピー、またはファイル転送、アプリケーションのインストールなどの不法行為を行えるようにするトロイの木馬タイプの攻撃です。 Back Orifice Attackでは[ポート番号:31337(TCP)]経由で通信します。 -

InKiller Attack

InKiller Attackは、攻撃者が対象のコンピューター上の「.ini」ファイルを破壊するトロイの木馬タイプの攻撃です。

InKiller Attackでは[ポート番号:9989(TCP)]経由で通信します。 -

IP Spoof

IP Spoofは、ハッカーが他のコンピューターのIPアドレスに偽造したパケットを使って、保護されたネットワークに侵入する試みです。 -

Land Attack

Land Attackは、対象のコンピューターに対して、送信元と送信先が同じIPアドレスのパケットを送信する攻撃です。パケットを受け取ったコンピューターは、返信先が自身のアドレスのため無限ループ状態になり、応答不能になることがあります。 -

NetBus Attack

NetBus Attackは、攻撃者が対象のコンピューターにおいて不法行為を行えるようにするWindows 95/98/NT用のトロイの木馬タイプの攻撃です。 -

NetSpy Attack

NetSpy Attackは、攻撃者が対象のコンピューター上で不法行為を行えるようにするトロイの木馬タイプの攻撃です。

NetSpy Attackでは[ポート番号:1024(TCP)]経由で通信します。 -

Ping of Death

Ping of Deathは、65536バイトを超えるようなパケットを対象のコンピューターに送信することでシステムをクラッシュさせようとするサービス停止攻撃です。 -

Port Scan

Port Scanは、攻撃者が対象のコンピューターをスキャンして、開いているポートを特定しようとする不正行為のことです。 -

Priority Attack

Priority Attackは、攻撃者が対象のコンピューター上で不法行為を行えるようにするトロイの木馬タイプの攻撃です。

Priority Attackでは、[ポート番号:16969(TCP)]経由で通信します。 -

Ripper Attack

Ripper Attackは、攻撃者が対象のコンピューター上で不法行為を行えるようにするトロイの木馬タイプの攻撃です。

Ripper Attackでは[ポート番号:2023(TCP)]経由で通信します。 -

Senna Spy Attack

Senna Spy Attackは、攻撃者が対象のコンピューター上で不法行為を行えるようにするトロイの木馬タイプの攻撃です。

Senna Spy Attackでは[ポート番号:13000(UDP)]経由で通信します。 -

Smurf Attack

Smurf Attackは、ICMPエコーフレームのようなパケットの送信元IPアドレスを偽造し、対象となるコンピューター、インターネット上の多数のマシンに送信する攻撃です。

これによって、多数のエコーが返信され、そのコンピューター、またはネットワークがオーバーフローすることがあります。 -

Spank Attack

特定のIPスタックを搾取する試みと、マルチキャストの送信元アドレスに成りすましたパケットを試行して、応答のあったクライアントに送信することによりサービス停止攻撃を行います。 -

Striker Attack

Striker Attackは、攻撃者が対象のWindows PCをクラッシュさせるトロイの木馬タイプの攻撃です。

Striker Attackでは[ポート番号:2565(TCP)]経由で通信します。 -

SubSeven Attack

SubSeven Attackは、攻撃者が対象のコンピューター上で不法行為を行えるようにするトロイの木馬タイプの攻撃です。

SubSeven Attackでは[ポート番号:6667/6711/27374(TCP)]経由で通信します。

システムが稼働中であることを、IRCチャットメッセージを送ってハッカーに知らせることができます。 -

SYN Flood Attack

SYN Flood Attackはサービス停止攻撃で、システムの処理速度を上回る速度でTCP接続要求を送信します。これによってメモリが一杯になり、正常な接続ができなくなります。 -

TCP FIN Scan

TCP FIN Scanは、TCPヘッダ内にFINフラグをセットしたパケットを対象のコンピューターに送信し、「FINパケットに対して閉じているポートはRSTで応答するが、開いているポートからは応答がない」という、いくつかのTCPスタックの動作につけこむスキャニングです。 -

TCP NULL Scan

TCP NULL Scanは、TCPフラグセットなしで送信され、TCP FIN Scanと同様の手法でスキャニングします。 -

TCP XMAS Scan

TCP XMAS Tree Scanは、TCPヘッダ内にFIN、URG、PSHフラグをセットし、TCP FIN Scanと同様の手法でスキャニングします。

-

E-Mail Fragments

E-Mail Fragmentsメッセージは、MIMEコントロールタイプがmessage/partialの場合に表示されます。断片化された電子メールメッセージは、クライアントに届いてから再構築されるため、ウイルススキャナーに検出されない場合があります。ウイルスの効力が活性化すると、セキュリティを脅かす要因となります。 -

FTP PASV Response

侵入者がFTP PASV Responseパケットを成りすまして利用することで、ファイアウォールの内側にあるクライアントやFTPサーバーに対するTCP接続を確立しようする場合があります。 -

FTP Port Bounce Attack

古いFTPサーバーの脆弱性をついた攻撃です。PORTコマンドを送信することにより、FTPサーバーを中継し対象コンピューターに接続します。

-

Back Orifice Attack

-

Q「NAT」って何?どんな働きをするの?

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

NATとは、「Network Address Translation」の略です。

NATを使用することによって、LAN側のマシンはプライベートアドレスを利用することができます。

SonicWallのNAT機能は、LAN側の複数のプライベートアドレスを1つのグローバルアドレスに変換します。

SonicWallは、LANとインターネットルーターの間に設置され、LAN側のすべてのIPアドレスと通信内容とを関連付けたテーブルを持つことにより、IPアドレスを変換しています。

また、インターネット上のマシンから見ると、SonicWallが1つのグローバルアドレスに変換するため、1台のマシンからアクセスしているように見えます。

-

QSonicWallで設定可能なネットワークモードは?

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

ここではSonicWallで設定可能なネットワークモードをご案内します。

-

IPモード

SonicWallのWANポートに静的IPアドレスを設定するモードです。 -

DHCPモード

SonicWallのWANポートに対し、インターネット上のDHCPサーバーからIPアドレスの自動取得・設定を要求するモードです。 -

PPPoEモード

SonicWallのWANポートでPPPoEの認証を行って、インターネットに接続を行うモードです。 -

トランスペアレントモード

トランスペアレントモードは、任意のポートをWANポートと同じセグメントにするモードです。

OSI参照モデルのネットワーク層(IPアドレス)で制御しているため、、関連付けを行うポートではアドレス範囲を明示的に設定する必要があります。

なお、非IPv4トラフィックがすべて破棄されるため、他の種類のトラフィック が通過することはできません。また、各ポート間のブロードキャスト トラフィックも破棄されます。 -

レイヤ2ブリッジモード

レイヤ2ブリッジモードは、任意の2つのポートを同じセグメントにするモードです。本モードはOSI参照モデルのデータリンク層(MACアドレス)で制御しているため、各ポートのアドレス範囲を明示的に設定する必要はありません。

なお、IEEE 802.1Q VLAN、Spanning Tree Protocol、マルチキャスト、ブロードキャスト、IPv6を含む、すべての種類のトラフィックを通過させることが可能であり、いずれのネットワーク通信も中断されることはありません。 -

PPTPモード

SonicWallのWANポートで、PPTPを使用してリモートサーバーに接続を行うモードです。 -

L2TPモード

SonicWallのWANポートで、IPSecを使用してL2TPサーバーに接続し、クライアントからサーバーに送信されるすべてのデータを暗号化します。ただし、他の宛先へのネットワークトラフィックは暗号化しません。

【注意事項】

TZ180ではレイヤ2ブリッジモードを利用することができません。 -

IPモード

-

Qスタティックルートの登録について

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

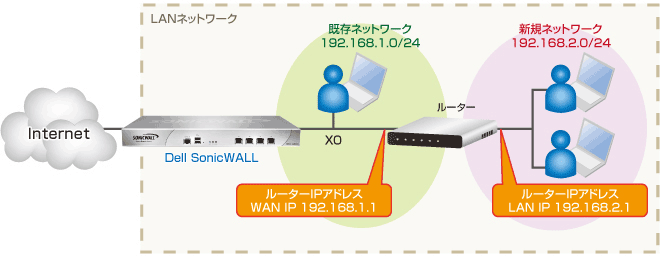

SonicOSではルーティング情報を静的に追加することで、SonicWall配下に複数のセグメントを作ることが可能です。

ここでは以下のネットワーク構成を想定しています。

設定は以下の手順で行います。

-

SonicWallの管理画面にログインし、[ネットワーク]-[アドレスオブジェクト]へと進みます。

-

「アドレスオブジェクト」の[追加]をクリックします。

-

ダイアログボックスが表示されますので、以下のように入力します。

-

新規ネットワークオブジェクトの作成

【アドレスオブジェクトの追加】 入力する内容 名前 任意の名前 ゾーンの割り当て 新しく追加を行うゾーン タイプ ネットワーク ネットワーク 新しく作成したネットワークのアドレス サブネットマスク 新しく作成したネットワークのサブネットマスク -

新規ゲートウェイアドレスオブジェクトの作成

【アドレスオブジェクトの追加】 入力する内容 名前 任意の名前 ゾーンの割り当て 新しく追加を行うゾーン タイプ ホスト ホスト 新しく作成したホストのアドレス

-

新規ネットワークオブジェクトの作成

-

[ネットワーク]-[ルーティング]と進みます。

-

「ルートポリシー」の[追加]をクリックします。

-

ダイアログボックスが表示されますので、以下のように入力します。

【ルートポリシーの追加】 入力する内容 送信元 すべて 送信先 手順3.で作成したネットワークオブジェクト名 サービス すべて ゲートウェイ 手順3.で作成したゲートウェイオブジェクト名 インターフェース 任意のインターフェース -

※

ネットワーク構成図の設定例は以下の通りです。

<アドレスオブジェクト設定例>

-

新規ネットワークオブジェクトの作成

【アドレスオブジェクトの追加】 入力する内容 名前 LAN_new_network ゾーンの割り当て LAN タイプ ネットワーク ネットワーク 192.168.2.0 サブネットマスク 255.255.255.0 -

新規ゲートウェイアドレスオブジェクトの作成

【アドレスオブジェクトの追加】 入力する内容 名前 LAN_new_gateway ゾーンの割り当て LAN タイプ ホスト ホスト 192.168.1.1 <ルートポリシー設定例>

【ルートポリシーの追加】 入力する内容 送信元 すべて 送信先 LAN_new_network サービス すべて ゲートウェイ LAN_new_gateway インターフェース X0

【注意事項】

TZ180 Standard OSでは以下の設定を行います。

-

SonicWallの管理画面にログインし、[ネットワーク]-[ルーティング]へと進みます。

-

「静的ルート」の[追加]をクリックします。

-

ダイアログボックスが表示されますので、以下のように入力します。

【静的ルートの追加】 入力する内容 対象先ネットワーク 新しく作成したネットワークのアドレス サブネットマスク 新しく作成したネットワークのサブネットマスク デフォルトゲートウェイ 設置した機器のSonicWall側IPアドレス インターフェイス 設置した機器と通信可能なSonicWallのポート

-

※

-

-

Qマシンのデフォルトゲートウェイはどこになりますか?

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

LANゾーン、DMZゾーンに設置しているマシンのデフォルトゲートウェイ(以下「DGW」)は以下の通りです。

【LANゾーンの場合】

ネットワークモード デフォルトゲートウェイ スタティックIP SonicWallのLANポートIPアドレス トランスペアレントモード SonicWall上位機器のIPアドレス レイヤ2ブリッジモード SonicWall上位機器のIPアドレス 【DMZゾーンの場合】

ネットワークモード デフォルトゲートウェイ スタティックIP SonicWallのDMZポートIPアドレス トランスペアレントモード SonicWall上位機器のIPアドレス レイヤ2ブリッジモード SonicWall上位機器のIPアドレス 【注意事項】

TZ180はレイヤ2ブリッジモードを利用することができません。

-

Q「トランスペアレントモード」設定例

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

トランスペアレントモードの設定を行う手順をご案内します。

【構成】

SonicWall IPアドレス : 210.0.0.1

LAN側端末のIPアドレス : 210.0.0.11~210.0.0.100

DMZ側端末のIPアドレス : 210.0.0.201~210.0.0.210

Router IPアドレス : 210.0.0.254

【LAN側へのトランスペアレントモード適用】

<設定手順>

-

SonicWall設定画面[ネットワーク]-[インターフェース]にて、[X1]の設定アイコンをクリックして、X1ポート用の[インターフェースの編集]画面を表示します。

-

[インターフェースの編集]画面の[一般]タブにて以下の設定を行います。

ゾーン WAN ネットワークモード スタティックIP IPアドレス 210.0.0.1 サブネットマスク 255.255.255.0 デフォルトゲートウェイ 210.0.0.254 DNSサーバー1 任意のサーバーを指定します。 -

SonicWall設定画面[ネットワーク]-[アドレス オブジェクト]にて、以下のオブジェクトを追加します。

名前 任意の名前を設定します。 ゾーンの割り当て LAN タイプ 範囲 開始アドレス 210.0.0.11 終了アドレス 210.0.0.100 -

SonicWall設定画面[ネットワーク]-[インターフェース]にて、[X0]の設定アイコンをクリックして、X0ポート用の[インターフェースの編集]画面を表示します。

-

[インターフェースの編集]画面の[一般]タブにて以下の設定を行います。

ゾーン LAN ネットワークモード トランスペアレントモード トランスペアレント範囲 手順3.で作成したアドレスオブジェクトを選択します。 -

X0ポートに接続されたクライアントからの接続確認(X1ポートで指定したデフォルトゲートウェイに対するPingなど)を行います。

以上で、LAN側のトランスペアレントモードの設定は完了です。

<備考・注意事項>

- X0ポートに接続されたクライアントのデフォルトゲートウェイには、SonicWallのX1ポートで指定したデフォルトゲートウェイを指定してください。

- 手順5.で設定する『トランスペアレント範囲』では、アドレスグループを指定することはできません。

<TZ180 Standard OS利用時における注意事項>

TZ180 Standard OSをご利用いただいている場合、LAN側のトランスペアレントモード設定を行う操作はWANポートのモードをトランスペアレントモードに変更する必要があります。

【DMZ側へのトランスペアレントモード適用】

<設定手順>

-

SonicWall設定画面[ネットワーク]-[インターフェース]にて、[X1]の設定アイコンをクリックして、X1ポート用の[インターフェースの編集]画面を表示します。

-

[インターフェースの編集]画面の[一般]タブにて以下の設定を行います。

ゾーン WAN ネットワークモード スタティックIP IPアドレス 210.0.0.1 サブネットマスク 255.255.255.0 デフォルトゲートウェイ 210.0.0.254 DNSサーバー1 任意のサーバーを指定します。 -

SonicWall設定画面[ネットワーク]-[アドレス オブジェクト]にて、以下のオブジェクトを追加します。

名前 任意の名前を設定します。 ゾーンの割り当て DMZ タイプ 範囲 開始アドレス 210.0.0.201 終了アドレス 210.0.0.210 -

SonicWall設定画面[ネットワーク]-[インターフェース]にて、[X2]の設定アイコンをクリックして、X2ポート用の[インターフェースの編集]画面を表示します。

-

[インターフェースの編集]画面の[一般]タブにて以下の設定を行います。

ゾーン DMZ ネットワークモード トランスペアレントモード トランスペアレント範囲 手順3.で作成したアドレスオブジェクトを選択します。 -

X2ポートに接続された端末からの接続確認(X1ポートで指定したデフォルトゲートウェイに対するPingなど)を行います。

<備考・注意事項>

- X2ポート(X0ポート以外)へのトランスペアレントモードの適用は、他のインターフェースのネットワークモードを制限しません。

- X2ポートに接続された端末のデフォルトゲートウェイには、SonicWallのX1ポートで指定したデフォルトゲートウェイを指定してください。

- 手順5.で設定する『トランスペアレント範囲』では、アドレスグループを指定することはできません。

<TZ180 Standard OS利用時における注意事項>

TZ180 Standard OSをご利用いただいている場合、OPT(DMZ)側のトランスペアレント設定はOPTポートの設定ボタンから、直接IPアドレス範囲を指定します。

-

-

Q「L2ブリッジモード」設定例

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ(TZ180を除く)

- ■内容

-

L2ブリッジモードの設定を行う手順をご案内します。

【構成】

SonicWall IPアドレス : 210.0.0.1

Router IPアドレス : 210.0.0.254

【L2ブリッジモードの適用】

<設定手順>

-

SonicWall設定画面[ネットワーク]-[インターフェース]にて、[X1]の設定アイコンをクリックして、X1ポート用の[インターフェースの編集]画面を表示します。

-

[インターフェースの編集]画面の[一般]タブにて以下の設定を行います。

ゾーン WAN ネットワークモード スタティックIP IPアドレス 210.0.0.1 サブネットマスク 255.255.255.0 デフォルトゲートウェイ 210.0.0.254 DNSサーバー1 任意のサーバーを指定します。 -

SonicWall設定画面[ネットワーク]-[インターフェース]にて、[X0]の設定アイコンをクリックして、X0ポート用の[インターフェースの編集]画面を表示します。

[インターフェースの編集]画面の[一般]タブにて以下の設定を行います。

ゾーン LAN ネットワークモード レイヤ2ブリッジモード ブリッジ先 X1 -

X0ポートに接続されたクライアントからの接続確認(X1ポートで指定したデフォルトゲートウェイに対するPingなど)を行います。

以上で、L2ブリッジモードの設定は完了です。

<備考・注意事項>

- L2ブリッジモードを設定すると、SonicWallのIPアドレスを調べる[Setuptool.exe]を使用することができませんので、ご注意ください。

- X0ポートに接続されたクライアントのデフォルトゲートウェイには、SonicWallのX1ポートで指定したデフォルトゲートウェイを指定してください。

- L2ブリッジモードを設定したゾーンでは、SonicWallの標準搭載機能であるSSLVPN接続を設定することができません。

-

以下の機能が有効になっている場合、L2ブリッジモードの設定が行えません。

「WAN負荷分散」(無効化方法は下記をご参照ください。)

-

SonicWall管理画面より、[ネットワーク]-[フェイルオーバーと負荷分散]を表示します。

-

[WAN負荷分散を有効にする]のチェックを外します。

-

[適用]ボタンをクリックします。

「L2ブリッジモードを行うポートへのDHCPサーバ機能」(無効化方法は下記をご参照ください。)

-

SonicWall管理画面より、[ネットワーク]-[DHCPサーバ]を表示します。

-

[DHCPサーバリース範囲]欄より、L2ブリッジモードを行うポートのDHCPサーバ機能を削除または無効にしてください。

-

-

-

QL2ブリッジモードのSonicWallを経由してDHCPでIPアドレスを取得するには?

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ(TZ180を除く)

- ■内容

-

SonicWallをL2ブリッジモードで設置した場合において、クライアントがルータのDHCP機能によりIPアドレスを自動取得する為の設定例をご案内します。

【構成】

<設定手順>

-

SonicWall設定画面[ネットワーク]-[サービス]にて、[追加]をクリックして、[サービスの追加]画面を表示します。

-

[サービスの追加]画面にて以下のサービスを追加します。

名前 DHCP プロトコル UDP ポート範囲 68 - 68 -

SonicWall設定画面[ファイアウォール]-[アクセスルール]にて、送信元が[WAN]、送信先が[LAN]の設定ボタンをクリックします。

-

[追加]をクリックして[ルールの追加]画面を表示します。

-

[ルールの追加]画面にて以下のアクセスルールを追加します。

動作 許可 送信元ゾーン WAN 送信先ゾーン LAN サービス DHCP(手順2.で作成したサービス名) 送信元 X1 Default Gateway※ 送信先 すべて 許可するユーザー すべて スケジュール 常に有効 ログを有効にする チェック 断片化パケットを許可する チェック -

※

X1 Default Gatewayは、既定のアドレスオブジェクトあり、X1ポートのデフォルトゲートウェイ(ルータのIPアドレス)が自動登録されます。

-

※

以上で、L2ブリッジモードで設置したSonicWall配下のクライアントが上位ルータからIPアドレスを自動取得する設定は完了です。

-

-

QVLAN対応

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

SonicWallは802.1q タグVLANのみに対応しています。

802.1q タグVLAN以外のVLANタイプには対応しておりません。

802.1q タグVLAN機能をご利用になる場合、802.1q タグVLANに対応した機器をご用意してください。

-

Q内部サーバの公開手順

-

A

- ■対象

- SonicWall TZシリーズ、NSAシリーズ

- ■内容

-

ウィザード機能を利用して、プライベートIPアドレスが設定されている内部サーバを、外部に公開する方法をご案内します。

なお、本設定ではSonicWallのWAN側に固定のグローバルIPアドレスが設定されている必要があります。

-

SonicWall管理画面にログインし、右上にある[ウィザード]をクリックします。

-

[パブリックサーバ ウィザード]を選択し、[次へ>]をクリックします。

-

公開するサーバタイプをプルダウンボックスより選択し、[次へ>]をクリックします。

サーバタイプ内に公開するサーバのサービスが無い場合は、[その他]を選択して、サービスを選択してください。

-

内部サーバのIPアドレスを「サーバプライベートIPアドレス」に入力します。

「サーバ名」、「サーバコメント」は任意の内容を入力いただき、[次へ>]をクリックします。

-

「サーバパブリックIPアドレス」がWAN側のグローバルIPアドレスである事を確認し、[次へ>]をクリックします。

-

「公開サーバの設定概要」を確認し、設定内容に誤りがなければ[適用>]をクリックします。

-

「完了しました。」を確認し、[閉じる]をクリックします。

上記設定を行って頂く事により、WAN側より、SonicWallのグローバルIPアドレスへ設定頂いたサービスを使用しての通信は内部サーバへとNAT変換がされます。

また、ファイアウォールにつきましても上記通信を許可するルールが追加されています。

-