- 3分で分かる! 注目キーワード

- ITやビジネスの分野で旬なキーワードを簡潔に解説!

第1回

Emotet(エモテット)

最恐ウイルスが感染再拡大

かつて約200もの国・地域で猛威を振るったコンピュータウイルス「Emotet(エモテット)」による攻撃が再び活発化しています。2019年秋ごろから各国で感染拡大し、2021年1月に欧米諸国の司法機関が協力して送信サーバなどを押収する“駆除作戦”を遂行しましたが、同年11月に活動再開が確認されました。

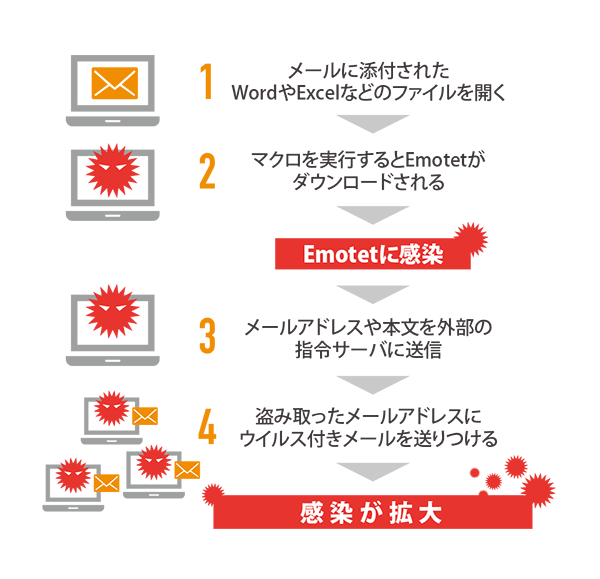

このウイルスの特徴は、WordやExcelなどのビジネスファイルを悪用することです。メールに添付されたファイルにEmotetそのものは含まれませんが、「マクロ」と呼ばれる簡易プログラムが仕込まれていて、「コンテンツの有効化」などをクリックするとネットからEmotetがダウンロードされ感染。感染するとパソコン内の情報を盗んだり、外部から勝手にコントロールしたりできるプログラムがダウンロードされます。またアドレス帳などの情報が抜き取られると、攻撃者はそのアドレスにメールを送信して感染を拡大させます。

Emotetは「ランサムウェア」と呼ばれるプログラムの感染を導くことが知られており、ランサムウェアを使う攻撃者はパソコン内のデータを暗号化などで使用不能にして「復元したければ金を支払え」と“身代金”を要求したりします。

米国のある情報セキュリティ会社の調べでは、Emotet感染メールは2022年2月末までに少なくとも世界で約360万通が送信されました。日本では大手企業や団体などが感染被害に遭い、メールアカウントの一時閉鎖などの対処を余儀なくされています。

ウイルス対策では「怪しいメールは開かない」が原則ですが、ビジネスメールを装うので防衛が難しいのが実情。また改良(改悪?)が続けられるEmotetをすべてセキュリティ製品でブロックするのも困難です。このため、ウイルスを“活性化”する「コンテンツの有効化」をクリックしないことが大切です。セキュリティ関連情報の発信を行う一般社団法人JPCERTコーディネーションセンターは、感染の有無を調べるソフト「EmoCheck(エモチェック)」を無償公開しています。

最近では、AI(人工知能)を活用して、「不審な挙動」をあぶり出すことでEmotetのリスクを避けるソフトウェアも登場しています。

from キヤノンITソリューションズ

キヤノンITソリューションズ株式会社

ITサービス技術統括本部

サイバーセキュリティ技術開発本部

サイバーセキュリティラボ

セキュリティエバンジェリスト

西浦 真一 ,CISSP

Shinichi Nishiura

Emotetは新しい攻撃手法を貪欲に取り込んでいます。Emotet感染に至るメールでは主に、WordやExcelなどのビジネスファイル、またはそれを含むパスワード付きZipファイルが添付されていますが、メール本文中のリンクからEmotet感染につながるファイルをダウンロードするように促す場合もあります。また、2022年4月中旬以降はショートカットファイル(LNKファイル)が添付されているものも確認されています。添付ファイルの種類だけで判断せずに、不確かなメールの添付ファイルは開かない、リンクはクリックしないようご注意ください。

キヤノンITSのセキュリティ関連情報

サイバーセキュリティ情報局